TL;DR - résumé pour les managers

- Les outils de télétravail peuvent involontairement exposer la vie privée des employés, messages personnels, informations financières, détails familiaux et données commerciales confidentielles - parfois en quelques secondes.

- Les domaines à plus haut risque sont : partage d'écran, outils vidéo/audio, messagers, espaces de travail partagés (surtout IA), logiciels de surveillance invasive et collecteurs de données cachés (IoT, extensions, anciens VPN).

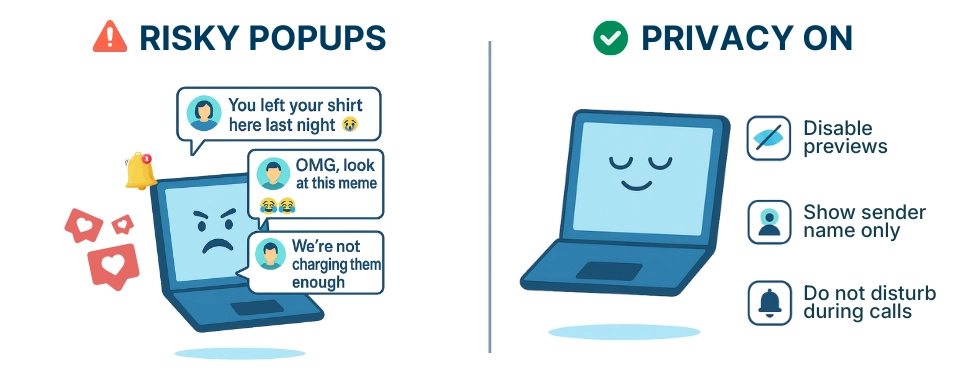

- La plupart des incidents se produisent à cause de aperçus de messages, caméras et microphones activés automatiquement, fonctionnalités d'auto-rejoindre et d'auto-accepter les appels, partage d'écran erroné, espaces partagés mal configurés, surveillance basée sur captures d'écran ou suivi en arrière-plan silencieux.

- Ces fuites endommagent la confiance, le moral, les relations clients et peuvent entraîner des conséquences légales, réputationnelles ou professionnelles.

- Les employés peuvent réduire drastiquement le risque en : désactivant les aperçus de messages, utilisant Ne Pas Déranger, partageant uniquement des fenêtres, verrouillant les écrans, fermant les onglets/applications personnels et revoyant les permissions dans les espaces partagés et outils IA.

- Pour les organisations, l'approche la plus sûre à long terme est de fournir une formation appropriée aux employés (téléchargez le PDF de la liste de vérification inclus dans cet article) et d'utiliser uniquement des outils de surveillance non invasifs tels que WorkTime - métriques de productivité uniquement, sans captures d'écran, sans frappes de touches, sans caméras et sans suivi de contenu.

Télétravail, un doux rêve - jusqu'à ce que la confidentialité échoue

Télétravail, ouais ! Pas de trajet, plus de temps personnel, horaires flexibles - le rêve de chaque employé. Les managers en bénéficient aussi : coûts de bureau réduits et accès à des pools de talents mondiaux. Et c'est vraiment génial - jusqu'à ce qu'un moment inattendu, ridicule, embarrassant ou même dommageable expose soudainement quelque chose de personnel ou de confidentiel, simplement et brutalement. Vous pourriez penser : C'est bon, je suis prudent. Ça ne m'arrivera pas. Mais les situations embarrassantes en télétravail se produisent bien plus souvent que la plupart des gens ne le réalisent. Et plus vous travaillez à distance, plus les chances que vous fassiez face à quelque chose d'agaçant ou même de dommageable augmentent - à moins que vous ne vous protégiez. Veuillez lire cet article pour protéger votre confidentialité, votre emploi et votre bien-être émotionnel.

Aux managers et employés

Cet article s'adresse aux managers et aux employés. Il explique comment créer un environnement de travail sûr en télétravail et hybride. Il aide aussi à maintenir un environnement de travail sain et productif. Et à tous les managers : croyez-nous - de nombreuses bonnes relations de travail se sont terminées à cause d'une situation malheureuse, ridicule et simplement embarrassante. N'hésitez pas à partager ce matériel avec votre équipe dans le cadre de votre formation à la confidentialité.L'article a été préparé par WorkTime , un logiciel de surveillance des employés non invasif, offrant ses services depuis 26+ ans.

Pourquoi le télétravail crée-t-il de sérieux risques de confidentialité ?

Le télétravail introduit deux conditions majeures qui rendent les échecs de confidentialité bien plus probables qu'au bureau :1. Les frontières entre vie personnelle et vie professionnelle s'estompent

La réalité est : plus un employé travaille à distance ou en hybride, plus ces frontières deviennent floues - et plus il est facile pour la confidentialité en télétravail de rompre. Par exemple, les employés commencent souvent à utiliser les ordinateurs portables de l'entreprise dans un environnement domestique détendu - et passent progressivement à des tâches personnelles :- navigation pour des besoins personnels,

- installation de messagers personnels,

- poser des questions personnelles via des outils professionnels,

- stockage de fichiers privés sur des appareils de travail,

- mélange de comptes personnels et professionnels.

- confiance brisée,

- relations de travail ruinées,

- préjudice réputationnel pour l'entreprise,

- ou même perte de clients.

2. Le télétravail dépend d'outils qui amplifient les risques de confidentialité

Quand les employés ne sont pas dans le même espace, vous devez compter sur :- plateformes de communication,

- espaces de travail partagés,

- stockage cloud,

- applications de messagerie,

- outils de collaboration.

Les 4 principaux points faibles de confidentialité en télétravail et hybride

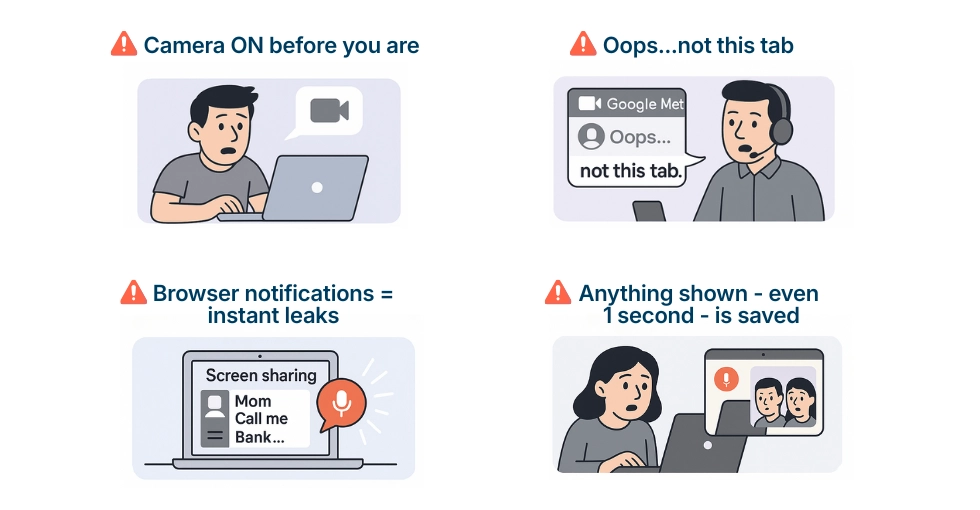

Le passage aux bureaux à domicile a également créé de nouveaux défis de confidentialité numérique au travail. De nombreux échecs de confidentialité en télétravail sont causés par de simples risques de confidentialité en télétravail : fuites de notifications, exposition de données accidentelle, disques cloud mal configurés et erreurs de partage d'écran. Ces violations de confidentialité au travail se produisent souvent silencieusement, créant des fuites de données internes qui affectent à la fois les informations personnelles et les informations commerciales confidentielles. Voici les quatre principaux points faibles de confidentialité en télétravail et hybride. C'est un aperçu de haut niveau ; une explication plus détaillée est fournie dans la section suivante de cet article (« Outils de télétravail à utiliser avec précaution »).1. Écrans d'ordinateur : la cause n°1 des échecs de confidentialité en télétravail

Quand les employés travaillent à domicile, la ligne entre vie personnelle et vie professionnelle devient floue. Les ordinateurs de l'entreprise et les outils de travail se transforment progressivement en appareils à usage mixte, utilisés à la fois pour le travail et pour des activités privées. En conséquence, les employés peuvent avoir des informations personnelles, messages privés, détails financiers ou onglets de navigateur non liés ouverts sur leurs écrans de travail. Cela peut facilement entraîner une exposition accidentelle d'informations privées ou confidentielles pendant un partage d'écran - surtout avec des clients, partenaires externes ou autres membres de l'équipe. Dans un environnement de bureau traditionnel, les employés se souviennent naturellement que l'activité privée sur l'équipement de l'entreprise n'est pas acceptable ; à la maison, cette conscience s'estompe. Et inutile de dire que de nombreux employés oublient simplement de verrouiller leurs écrans en travaillant à distance, augmentant encore le risque d'exposition.Mélanger l'usage personnel avec les appareils de travail - et laisser les écrans déverrouillés - met rapidement les données privées et confidentielles en danger.

2. Vidéo et son : risques de confidentialité cachés

Tout outil impliquant une communication vidéo ou vocale peut involontairement révéler des choses qui devraient rester privées. Conversations de fond, membres de la famille, documents sensibles sur un bureau ou même l'état émotionnel de l'employé peuvent être capturés par la caméra ou le microphone. Un commentaire anodin, un document ouvert derrière l'épaule de quelqu'un ou un enfant entrant dans le cadre peut instantanément exposer des informations personnelles ou sensibles pour l'entreprise.La vidéoconférence et le son peuvent facilement exposer des informations privées ou commerciales. À la maison, il est beaucoup plus facile de glisser dans des conversations non professionnelles sans réaliser que les autres peuvent les entendre.Différents outils introduisent différents risques de confidentialité. Les risques de confidentialité de Zoom et de Teams apparaissent souvent pendant le partage d'écran, tandis que les risques de confidentialité de Google Meet sont couramment causés par une activation vidéo inattendue ou des indicateurs de mute manqués. Les risques de confidentialité de Slack et les problèmes de confidentialité des applications de chat viennent généralement des pop-ups de notifications. Les risques de confidentialité de Discord sont particulièrement graves car la plateforme peut activer automatiquement les microphones, la rendant dangereuse pour tout environnement professionnel. Ensemble, ces problèmes de confidentialité des espaces de travail partagés créent un paysage de risques complexe que les managers doivent contrôler activement.

3. Outils et espaces de stockage partagés : fuites de données internes et risques d'exposition

Le télétravail dépend fortement des environnements partagés : disques cloud, dossiers partagés, espaces de travail de projet, outils IA, canaux de chat d'équipe et plateformes de collaboration. Quand ces espaces sont mal configurés - ou si les employés téléchargent le mauvais fichier, basculent dans le mauvais dossier ou répondent dans le mauvais chat - les informations personnelles ou confidentielles sont facilement exposées.Le partage accidentel est l'une des causes les plus courantes de fuites de données internes.

4. Collecte de données invasive cachée : déclencheurs de violations de confidentialité au travail

Certains outils collectent silencieusement plus de données que les employés ne le réalisent. Les extensions de navigateur, VPN de journalisation, anciennes utilitaires et applications de surveillance en arrière-plan peuvent enregistrer l'activité, scanner les pages ou capturer des métadonnées qui n'étaient jamais destinées à être partagées. Ces collecteurs silencieux sont particulièrement risqués dans les environnements à distance, où les employeurs et employés installent des outils sans surveillance de sécurité.La collecte de données invasive cachée peut nuire à la confidentialité des employés, miner la réputation de l'entreprise et affecter négativement le bien-être global.

Outils de télétravail qui créent des risques de confidentialité

Messagers et applications de chat : fuites de notifications et risques de confidentialité des applications de chat

1.1. Notifications pop-up : risques de confidentialité en partage d'écran

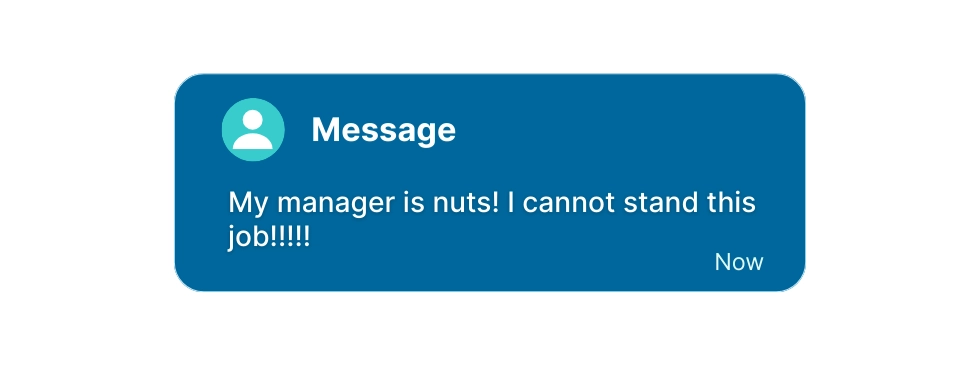

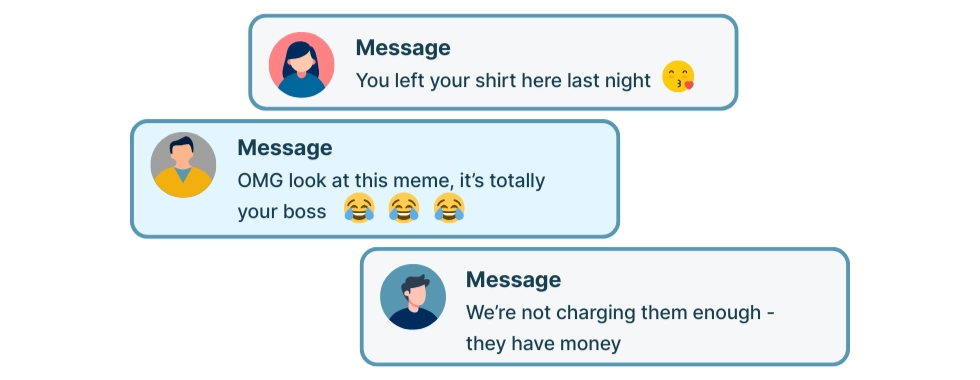

Les employés travaillant à distance peuvent installer des messagers personnels sur leurs appareils de travail ou utiliser leurs comptes de travail pour des conversations privées. Les conséquences peuvent être embarrassantes et même graves. Par défaut, presque tous les messagers (Teams, Slack, WhatsApp, Viber, iMessage, Facebook Messenger, Signal, Telegram) affichent le nom de l'expéditeur et une partie du message dans une notification pop-up. En conséquence, des informations très privées peuvent fuiter - entraînant des dommages réputationnels au sein de l'équipe, des situations gênantes pendant les réunions clients et dans certains cas même une perte d'emploi.Dans tous les principaux messagers, le risque de confidentialité principal est le même : par défaut, ils affichent le nom de l'expéditeur et une partie du message dans des notifications pop-up sur tous les principaux systèmes.Dans tous les principaux messagers, le risque de confidentialité principal est le même : par défaut, ils affichent le nom de l'expéditeur et une partie du message dans des notifications pop-up sur tous les principaux systèmes. Les risques de confidentialité en partage d'écran augmentent quand les employés mélangent activité personnelle et professionnelle sur le même appareil. Pendant le partage d'écran, une notification inattendue peut instantanément exposer des conversations privées ou des détails sensibles pour l'entreprise.

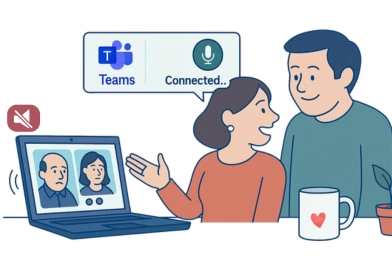

1.2. Auto-rejoindre et auto-accepter : exposition audio accidentelle (erreurs de réunion vidéo)

De nombreux outils de collaboration et messagers offrent des options d'auto-rejoindre ou d'auto-accepter pour les appels et réunions. Quand ces fonctionnalités sont activées, l'application peut vous connecter à un appel instantanément - sans jouer une sonnerie ou afficher une alerte claire. Si votre microphone n'est pas muté, vous pourriez commencer à diffuser des conversations de fond, du bruit domestique ou des discussions privées sans réaliser que vous êtes en réunion. Combiné à la confusion de mute au niveau OS (couverte dans la section suivante sur les pièges liés au système d'exploitation), ce comportement d'auto-connexion rend l'exposition audio accidentelle encore plus probable dans les environnements à distance et hybrides.

Cas réel :

Certaines applications de conférence rejoignent automatiquement les réunions quand l'utilisateur clique sur les bannières de notification. Un employé avait ses haut-parleurs mutés de la nuit précédente. Ils ont accidentellement tapé une notification de Zoom sur leur trackpad, rejoignant l'appel sans s'en rendre compte. Le microphone était allumé, et les collègues pouvaient les entendre parler à leur partenaire dans la cuisine.

2. Systèmes d'exploitation : pièges au niveau OS et risques de confidentialité en télétravail

Parfois, les employés supposent que désactiver le « son » sur leur ordinateur désactive aussi le microphone. En réalité, ce sont deux contrôles séparés. Muter l'audio système (l'icône de haut-parleur ou un symbole de corne barré) vous empêche seulement d'entendre les autres - cela ne mute pas votre microphone.Haut-parleurs mutés + microphone actif = un piège de confidentialité caché au niveau OS ! Muter l'audio système ne mute pas votre microphone !En conséquence, les employés peuvent croire qu'ils sont hors ligne, indisponibles ou pas en appel, tandis que leur microphone continue de transmettre de l'audio en arrière-plan. Ce problème se produit sur Windows, macOS et appareils mobiles.

Ce problème se produit sur Windows, macOS et appareils mobiles.Dans des outils comme Teams, Zoom, Google Meet, Slack Huddles ou autres messagers, l'employé peut manquer la notification d'appel entrant mais diffuser quand même des conversations domestiques, discussions privées ou informations confidentielles.

- Plaintes diffusées involontairement : les utilisateurs mutent le haut-parleur, pensent qu'ils sont « hors ligne », mais leur micro reste actif et les autres entendent des commentaires privés.

- Appel manqué mais microphone actif : les utilisateurs manquent la sonnerie à cause du mute des haut-parleurs, mais l'application ouvre quand même un canal audio.

- Confusion de mute Bluetooth : le mute du casque bascule la sortie des haut-parleurs mais pas le microphone.

- Touche mute système pressée accidentellement : les boutons mute des ordinateurs portables silencient les haut-parleurs mais pas le micro.

- Mode silencieux sur appareil mobile : le mode silencieux Android/iOS mute seulement les notifications, pas l'entrée microphone pendant les appels.

Cas réel avec Teams :

l'« appel manqué » qui n'était pas manqué Un employé a muté les haut-parleurs de son ordinateur portable pendant une réunion, croyant que cela le rendait indisponible. Quand un collègue a essayé de l'appeler sur Teams, la sonnerie était silencieuse - mais l'application a quand même ouvert le canal audio. L'employé ne s'est pas rendu compte qu'il était connecté et a continué une conversation privée à la maison. Les autres en appel ont tout entendu jusqu'à ce que quelqu'un interrompe. L'employé avait muté le haut-parleur, pas le microphone, créant une violation de confidentialité accidentelle.

Cas réel avec Zoom :

se plaindre à voix haute Pendant une journée de travail stressante, un employé a appuyé sur la touche mute hardware de son ordinateur portable Windows. Il croyait être muté dans une réunion Zoom et ne pouvait pas entendre les participants. Frustré, il a marmonné un commentaire sur un collègue - inconscient que son microphone était encore actif. Tout le monde dans la réunion l'a entendu. L'OS avait seulement muté la sortie, pas l'entrée, et Zoom a continué à transmettre l'audio.

Cas réel avec casque Bluetooth :

Un travailleur à distance utilisant un casque Bluetooth a appuyé sur le bouton mute de l'appareil, supposant qu'il mutait le microphone. En réalité, le casque n'avait muté que le haut-parleur, et le microphone est resté actif. L'employé a pris un appel téléphonique avec un membre de la famille tout en étant encore connecté à Discord. Toute l'équipe dans le canal vocal a involontairement entendu la conversation.

Cas réel avec un téléphone mobile

Le mode silencieux sur mobile ne silencie pas le microphone. Un membre d'équipe hybride a rejoint une session Google Meet depuis son téléphone en se déplaçant. Il a mis le téléphone en mode silencieux, pensant que cela empêchait les autres de l'entendre. Cependant, le mode silencieux a désactivé les notifications - pas le microphone. Leur conversation de fond avec un collègue en voiture a été diffusée à toute la réunion jusqu'à ce que quelqu'un leur demande de muter dans l'application.

Cas réel avec couvercle d'ordinateur portable mi-fermé

Un employé a fermé son ordinateur portable à moitié après avoir muté les haut-parleurs et s'est éloigné. Certains ordinateurs portables ne désactivent pas l'entrée audio jusqu'à ce que le couvercle soit complètement fermé. Leur microphone est resté actif dans un appel encore en cours, capturant une discussion privée de fond entre membres du foyer.

- utiliser le bouton mute micro dans l'application,

- vérifier l'indicateur microphone OS,

- tester l'audio avant de rejoindre un appel.

3. Plateformes vocales de jeux et communautaires : les risques de confidentialité au travail les plus dangereux

Discord est fondamentalement dangereux pour le télétravail ou hybride. Il a été construit comme une plateforme de chat pour jeux et communauté, pas comme un outil professionnel. Les canaux vocaux activent automatiquement le microphone au moment où quelqu'un rejoint, ce qui signifie que des conversations privées, du bruit de fond familial ou des détails commerciaux confidentiels peuvent être transmis instantanément - souvent sans que l'employé s'en rende compte. Les contrôles d'accès sont faibles, et il est facile pour les mauvaises personnes (y compris anciens employés ou invités) de rester dans les canaux sans être remarqués. Discord manque aussi de protections essentielles de grade entreprise comme SOC 2, HIPAA, gestion appropriée du RGPD, permissions de rôles strictes et audit sécurisé. Identités personnelles et professionnelles se mélangent dans le même compte, les notifications montrent des aperçus de messages, et les serveurs partagés incluent souvent des individus non liés. Au total, ces facteurs font de Discord l'un des outils les plus dangereux pour la confidentialité et inappropriés pour tout environnement professionnel.

4. Toute application avec caméras, vidéo ou modes en direct (Zoom, Teams, Google Meet) : risques majeurs de confidentialité en appels vidéo

Les plateformes basées sur caméra peuvent activer la vidéo automatiquement. Cela crée un haut risque de capturer involontairement des parties privées de la vie à domicile d'un employé. Ces applications peuvent aussi stocker des enregistrements ou captures d'écran qui peuvent fuiter plus tard. De plus, elles incluent toutes des fonctionnalités de partage d'écran, ce qui rend très facile pour les employés de partager accidentellement la mauvaise fenêtre, un onglet privé ou du contenu personnel pendant une session en direct.Les plateformes basées sur caméra créent un haut risque de capturer involontairement des aspects de la vie privée d'un employé. Aussi, les fonctionnalités de partage d'écran rendent très facile pour les employés de partager accidentellement la mauvaise fenêtre.

Zoom est l'une des applications vidéo les plus utilisées - et l'un des endroits les plus faciles pour les échecs de confidentialité.

Cas réel avec Zoom :

Un député canadien qui est apparu nu à la caméra est devenu un exemple global de la fiabilité de la confidentialité vidéo - même pour les officiels publics. Des incidents similaires sont arrivés à des enseignants, avocats, médecins et professionnels dans quasiment tous les domaines. Conséquences : dommages réputationnels, perte de confiance, redistribution non consentie de captures d'écran ou enregistrements (souvent vidéos virales), exposition accidentelle de fichiers privés, messages ou applications pendant le partage d'écran.

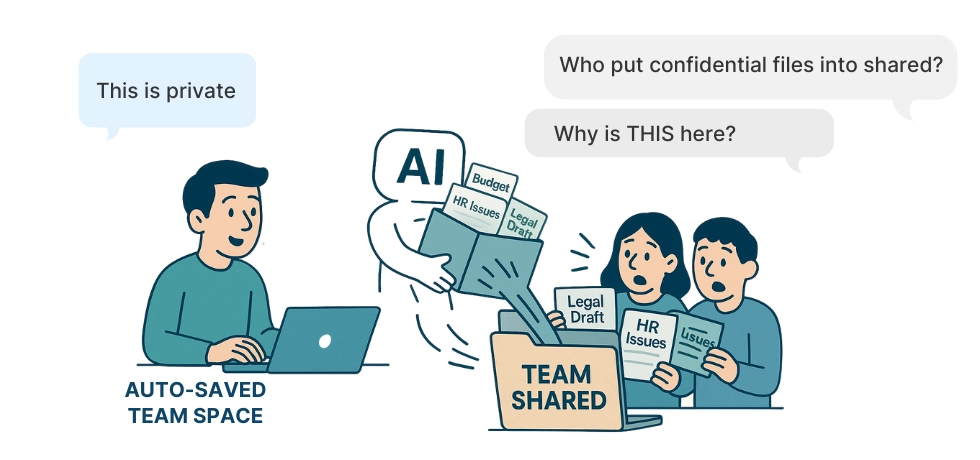

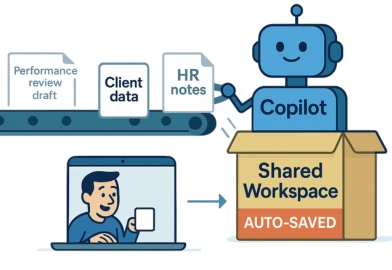

5. Outils IA : risques de confidentialité au travail avec IA et fuites de données IA (ChatGPT, Copilot, Notion AI)

Les comptes partagés et espaces de travail partagés signifient que n'importe quel employé peut voir ce que les autres ont écrit. Dans les outils IA comme ChatGPT, Copilot, Claude ou Notion AI, les prompts et sorties peuvent automatiquement atterrir dans un espace de travail commun si les permissions sont mal configurées. Les informations peuvent souvent être copiées, exportées ou transmises sans laisser de trace. Les conversations des employés deviennent visibles pour toute l'équipe. Notes personnelles ou brouillons finissent dans des espaces partagés de l'entreprise. Espaces de travail mal configurés mènent à une exposition accidentelle de données sensibles pour l'entreprise. La confidentialité au travail avec IA peut échouer quand les prompts et documents sont automatiquement sauvegardés dans des espaces d'équipe partagés.

Espaces de travail mal configurés mènent à une exposition accidentelle de données sensibles pour l'entreprise. Les problèmes de confidentialité au travail avec IA surgissent souvent quand les employés utilisent des comptes IA partagés ou espaces de travail mal configurés.

1. ChatGPT

Cas réel 1 :

Un employé testant ChatGPT avec un contrat client a accidentellement sauvegardé la conversation dans l'espace de travail partagé de l'entreprise - toute l'équipe légale a soudain vu le document confidentiel.

Cas réel 2 :

Un agent support a utilisé un compte ChatGPT partagé pour dépanner un problème et a découvert des détails médicaux privés qu'un autre agent avait entrés plus tôt - une violation claire de confidentialité.

2. Copilot

Cas réel :

Un designer a utilisé Copilot pour réécrire un brouillon de revue de performance personnelle, sans réaliser que l'historique des prompts était visible pour tout le monde dans l'environnement Microsoft 365 partagé. Le manager l'a vu avant la revue prévue.

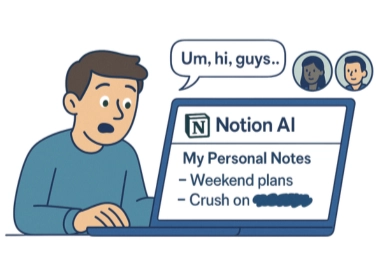

3. Notion AI

Cas réel :

Un stagiaire a écrit des notes personnelles dans Notion AI, pensant que c'était une page privée ; la page s'est automatiquement synchronisée dans la base de connaissances partagée de l'équipe. Tout le département a vu l'entrée.

4. Claude

Cas réel :

Un développeur a collé du code propriétaire dans Claude pour analyse, mais l'espace de travail était configuré pour « Accès équipe » - tout le groupe d'ingénierie pouvait maintenant ouvrir et exporter l'extrait.

6. Outils de surveillance des employés invasifs : risques de surveillance par captures d'écran et risques de confidentialité des employés

Certains outils de surveillance deviennent un risque de confidentialité eux-mêmes car ils s'appuient sur des méthodes hautement intrusives. Selon des descriptions de produits publiquement disponibles et des revues indépendantes, des solutions comme CleverControl, Spyrix et Kickidler sont fréquemment décrites comme supportant des fonctionnalités telles que capture webcam, captures d'écran cachées, journalisation des frappes de touches, streaming d'écran en temps réel, enregistrement continu d'écran et surveillance du presse-papiers. Dans certaines revues, Spyrix est aussi noté pour opérer en mode furtif, ce qui augmente le risque de capturer l'environnement privé d'un employé ou des membres de la famille sans conscience claire. Des produits marketés comme « sécurité » ou « DLP », tels que StaffCop, SearchInform et WebWatcher, sont aussi rapportés dans les retours d'utilisateurs et analyses industrielles comme collectant des données étendues, incluant enregistrements d'écran complets, frappes de touches, activité d'application et, dans certaines configurations, images webcam. Certains reviewers classent WebWatcher comme « grade spyware » en raison de l'étendue des données qu'il peut logger. Parce que ces outils peuvent tourner silencieusement en arrière-plan, les experts les considèrent souvent parmi les solutions les plus sensibles à la confidentialité sur le marché. D'autres plateformes de surveillance comme TimeDoctor, Hubstaff, ActivTrak et Teramind sont couramment décrites dans les revues publiques comme des outils de « suivi lourd », s'appuyant sur des captures d'écran périodiques, analyse d'activité d'écran, suivi GPS et métriques de session détaillées. Bien que destinés à la supervision de productivité, les méthodes basées sur captures d'écran sont vues par de nombreux experts comme invasives dans des environnements où des informations personnelles, messages privés ou contenu sensible pour l'entreprise peuvent apparaître sur les écrans des employés. Globalement, la surveillance invasive peut éroder la confiance, augmenter le stress, entrer en conflit avec les exigences de conformité telles que RGPD , HIPAA , GLBA , ou CCPA, et amplifier les conséquences de toute violation de données. Quand du contenu détaillé est capturé - intentionnellement ou non - cela peut exposer des informations profondément personnelles et confidentielles bien au-delà de ce qui est nécessaire ou approprié pour la surveillance au travail.

Le plus grand problème est que les entreprises ne réalisent souvent pas combien de données personnelles et sensibles les outils de surveillance invasive collectent - et une fois que ces données existent, elles peuvent être fuitées, accédées ou mal utilisées de façons jamais prévues

Cas réel :

Un employé a reçu un message privé de son petit ami disant qu'il cherchait un autre emploi. Le message est apparu comme une notification de bureau au même moment que le logiciel de surveillance a pris sa capture d'écran programmée . La capture d'écran est allée automatiquement à la direction. En quelques heures, le petit ami a été confronté et licencié - pas à cause de ses performances, mais parce qu'un outil de surveillance a capturé une conversation personnelle, non liée qu'il n'avait jamais voulu partager. Une seule capture d'écran a détruit la confiance, la confidentialité et finalement son emploi.

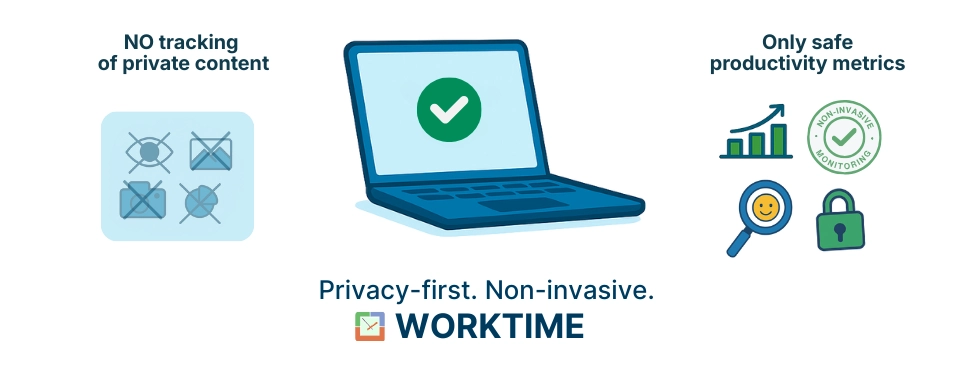

WorkTime offre une approche fondamentalement différente à la surveillance des employés. Au lieu d'enregistrer les écrans, capturer les caméras, logger les frappes de touches ou suivre le contenu privé, WorkTime se concentre exclusivement sur des métriques de productivité sûres : temps actif et inactif, utilisation d'applications et sites web, connexions, déconnexions et patterns de flux de travail global.WorkTime garde la vie personnelle complètement hors de la surveillance. Pas de caméras, pas de captures d'écran, pas d'enregistrement vidéo, pas de scan de chat ou email, et pas de suivi de contenu de quelque sorte. Cela élimine la menace d'exposer des messages privés, documents confidentiels, informations médicales ou financières, ou tout environnement sensible de bureau à domicile. En même temps, WorkTime fournit aux entreprises des insights de productivité fiables et conformes nécessaires pour supporter les opérations, améliorer l'assiduité et détecter les vrais problèmes de flux de travail - tout d'une façon respectueuse, non intrusive qui construit la confiance.

| Fonctionnalité/outil | WorkTime | Concurrent 1 | Concurrent 2 | Concurrent 3 |

|---|---|---|---|---|

|

Non invasive (PAS de captures d'écran/frappes de touches) |

|

|

|

|

|

Mode sûr HIPAA |

|

|

|

|

|

RGPD-mode sûr |

|

|

|

|

|

70+ rapports de performance transparents et détaillés |

|

|

|

|

|

25+ ans d'expérience |

|

|

|

|

7. Autres exemples de risques de collecte de données cachée

- Appareils IoT domestiques (enceintes intelligentes, caméras, TVs)

- Appareils domestiques partagés utilisés par plusieurs personnes

- Services Cloud et synchronisation automatique de photos/vidéos

- VPN obsolètes qui loguent l'activité utilisateur

- Traceurs de fitness, moniteurs de sommeil et programmes de bien-être corporate

- Messagers qui créent des sauvegardes de chat (WhatsApp, Telegram)

- Extensions et add-ons de navigateur

Statistiques derrière les catastrophes en télétravail

Près de 40 % des travailleurs à distance ont accidentellement partagé quelque chose à l'écran qu'ils n'avaient pas l'intention de partager. Source : Enquête ResumeBuilder (2022), couverture Forbes.

47 % des employés ont eu un message privé pop-up pendant une réunion de travail. Source : Enquête Superhuman Email Distraction, 2023.

Un employé sur quatre (25 %) rapporte au moins un moment embarrassant lors d'un appel vidéo. Source : Rapport Cisco Hybrid Work, 2022.

58 % des entreprises ont connu une exposition de données accidentelle causée par des paramètres cloud ou d'espaces de travail partagés mal configurés. Source : Rapport IBM Security X-Force, 2023.

Les analyses industrielles montrent que plus de 60 % des outils de surveillance des employés incluent la capture d'écran, et plus de 20 % incluent des fonctionnalités liées à la webcam. Source : Rapports de comparaison industrielle (ex. PCMag, TechRadar, Forbes Advisor), agrégés.

72 % des appareils domestiques intelligents collectent des données non liées à leur fonction principale. Source : Étude de confidentialité IoT Université de Chicago & Northeastern University, 2022.

Les fuites de données ont augmenté de 270 % pendant le passage au télétravail et hybride. Source : Rapport Tessian Human Layer Security, 2023.

Réflexions finales : les risques de confidentialité que les managers négligent souvent

Même quand les entreprises adressent les risques les plus visibles - partage d'écran, notifications de messages, caméras, espaces de travail partagés et surveillance invasive - plusieurs menaces plus profondes restent. Le télétravail crée une exposition légale et de conformité (RGPD, HIPAA, GLBA), fuites de notifications cross-device à travers les écosystèmes Apple, Google et Microsoft, partage de fichiers accidentel dans les disques cloud, shadow IT de applications et extensions de navigateur non approuvées, et outils IA qui sauvegardent silencieusement les prompts dans des espaces d'équipe partagés. Ces échecs endommagent la confiance client, perturbent les deals et créent des conséquences émotionnelles à long terme pour les employés qui vivent une gêne publique ou interne. Des incidents haut-profil à travers gouvernement, éducation, droit, finance et tech montrent à quelle vitesse la confidentialité en télétravail peut s'effondrer - même pour des professionnels formés. Protéger votre équipe commence par la conscience, formation consistente, surveillance non invasive et un environnement numérique propre, bien gouverné où les employés peuvent travailler en confiance et en sécurité.Téléchargez la liste de vérification : protégez votre équipe des risques de confidentialité en télétravail

Pour les organisations cherchant des étapes pratiques, les listes de vérification suivantes offrent un guidance clair sur comment protéger la confidentialité en télétravail. Ces meilleures pratiques de confidentialité en télétravail aident à prévenir les erreurs de partage d'écran, réduire les fuites de notifications et améliorer la confidentialité de l'équipe à distance. Elles fonctionnent aussi comme une liste de vérification de confidentialité en télétravail que les managers peuvent utiliser pendant l'onboarding et la formation interne :Téléchargez la liste de vérification des managers

Téléchargez la liste de vérification des administrateurs

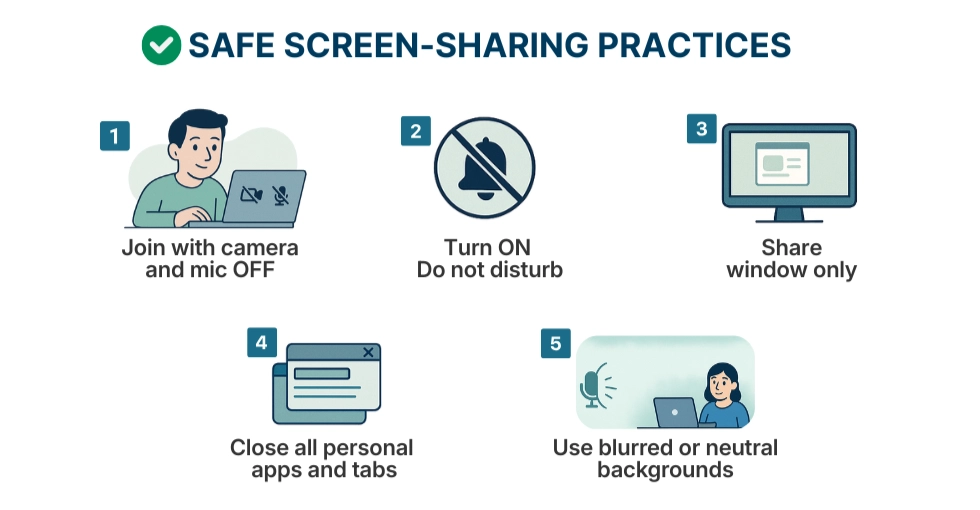

Téléchargez la liste de vérification des employés Certains des éléments couverts dans ces listes de vérification incluent :1. Appliquer des règles Ne Pas Déranger (DND) à l'échelle de l'entreprise pour les réunions

Assurez-vous que tous les employés ont le mode Ne pas déranger (DND) activé automatiquement pendant les appels pour empêcher les notifications contextuelles avec du contenu privé ou sensible.2. Désactiver les aperçus de messages sur tous les appareils de l'entreprise

Configurez les ordinateurs de bureau et les appareils mobiles pour masquer par défaut le texte des aperçus de messages dans Teams, Slack, WhatsApp, Telegram, iMessage, Facebook Messenger et autres.3. Exiger des profils de navigateur séparés pour le Travail vs. Personnel

Cela isole les cookies, mots de passe, autocomplétion, synchronisation cloud, extensions de navigateur et empêche le partage accidentel d'onglets ou de comptes personnels.4. Interdire l'utilisation de comptes personnels et d'applications personnelles sur les appareils de travail

Pas de messagers personnels, médias sociaux, disques cloud ou applications de streaming sur les ordinateurs portables de travail. Cela empêche l'exposition accidentelle de la vie privée et des données confidentielles de l'entreprise.5. Standardiser les pratiques de partage d'écran sécurisées

Imposer le « partage uniquement de fenêtre », désactiver par défaut le « partage de l'écran entier » et fournir des conseils sur la fermeture des applications et onglets personnels avant les réunions.6. Mettre en œuvre un contrôle d'accès strict pour les espaces de travail partagés

Vérifier les permissions pour le stockage cloud, les outils IA, les dossiers partagés et les espaces de travail de l'entreprise. Pas de comptes partagés ; imposer un accès basé sur les rôles.7. Établir des règles claires pour l'utilisation des outils IA (ChatGPT, Copilot, Claude, Notion AI)

Assurez-vous que les employés sachent : pas de données sensibles, pas de données personnelles, pas de documents propriétaires sauf dans un espace de travail privé correctement configuré.8. Auditer les outils de l'entreprise pour la collecte de données cachée

Vérifier les politiques de journalisation VPN, permissions d'extensions, anciennes utilitaires, appareils domestiques intelligents et autres collecteurs en arrière-plan qui peuvent stocker ou transmettre silencieusement les données des employés.9. Former les employés aux risques de confidentialité courants en télétravail

En particulier : notifications de messages, activation précoce des caméras, partage d'écran erroné, mauvaise configuration du cloud et visibilité du contenu partagé.10. Interdire les plateformes vocales/chats non professionnelles (Discord, Mumble, TeamSpeak, Steam Chat)

Ces outils peuvent activer automatiquement les microphones, exposer des conversations privées et manquent de contrôles de confidentialité de niveau entreprise.11. Remplacer les outils de surveillance invasifs par des alternatives respectueuses de la vie privée

Éviter les outils qui capturent les écrans, frappes de touches, webcams, contenu de chat, médias sociaux ou données du presse-papiers. Choisir une surveillance non invasive (par ex., WorkTime) qui suit uniquement les métriques de productivité.12. Créer un ensemble minimal d'outils approuvés et sécurisés pour le télétravail

Standardiser la visioconférence, la messagerie, le stockage cloud et les outils IA. Réduire la prolifération d'outils - moins d'applications signifie moins de points de défaillance en matière de confidentialité.FAQ : défaillances de confidentialité en télétravail

Ci-dessous figurent les réponses aux questions les plus courantes sur la confidentialité en télétravail. Ces FAQ couvrent les défaillances courantes de confidentialité en télétravail, les questions de sécurité en télétravail et des conseils pratiques pour la confidentialité des équipes à distance qui aident les employés à éviter les violations de confidentialité accidentelles.1. Quelles sont les défaillances de confidentialité les plus courantes en télétravail ?

Les défaillances les plus courantes incluent :- notifications contextuelles exposant des messages privés,

- partage de l'écran ou de l'onglet de navigateur erroné,

- microphones s'activant automatiquement,

- outils IA sauvegardant des invites dans des espaces de travail partagés,

- dossiers cloud mal configurés,

- outils de surveillance invasifs capturant des informations privées,

- extensions de navigateur collectant des données en arrière-plan.

2. Pourquoi les notifications de messages créent-elles autant de risques pour la confidentialité ?

Parce que la plupart des messagers affichent le nom de l'expéditeur et un aperçu du message sur le bureau - même pendant le partage d'écran. Cela signifie que des conversations personnelles, des affaires familiales, des détails financiers ou des informations commerciales sensibles peuvent apparaître devant les clients, collègues ou managers en quelques secondes.3. Comment les employés peuvent-ils prévenir les accidents de partage d'écran ?

L'approche la plus sûre est de :- utiliser le partage uniquement de fenêtre,

- fermer tous les onglets et applications personnels avant de présenter,

- activer Ne pas déranger ou désactiver les aperçus de messages,

- utiliser un profil de navigateur séparé pour le travail,

- éviter le « partage de l'écran entier » sauf si absolument nécessaire.

4. Les outils IA comme ChatGPT, Copilot et Notion AI sont-ils sûrs pour le télétravail ?

Ils sont sûrs uniquement lorsqu'ils sont configurés correctement. De nombreuses défaillances de confidentialité se produisent parce que les invites et les documents sont automatiquement sauvegardés dans des espaces de travail partagés, les rendant visibles pour toute l'équipe. Les employés doivent éviter les comptes partagés, vérifier les permissions des espaces de travail et garder les informations sensibles hors des outils IA sauf si l'environnement est privé et correctement restreint.5. Pourquoi Discord est-il dangereux pour les environnements professionnels ?

Discord a été conçu pour les jeux et les communautés, pas pour la confidentialité des affaires. Les canaux vocaux peuvent activer les microphones dès que l'employé rejoint, capturant des conversations en arrière-plan, du bruit familial ou des discussions commerciales confidentielles. Les contrôles d'accès sont faibles, les identités personnelles et professionnelles se mélangent, et les notifications montrent des aperçus de messages. Ces facteurs rendent Discord inapproprié pour le télétravail ou le travail hybride.6. Quel est le plus grand risque pour la confidentialité dans les outils vidéo et audio ?

Deux choses :- vidéo ou micro activés automatiquement, qui peut exposer les environnements domestiques ou les conversations avant que la personne ne soit prête ;

- partage accidentel d'onglets privés ou de notifications pendant les présentations.

7. Comment les managers peuvent-ils protéger leurs équipes des défaillances de confidentialité en télétravail ?

Les managers devraient :- imposer le Ne pas déranger à l'échelle de l'entreprise pendant les réunions,

- désactiver les aperçus de messages sur les appareils de travail,

- exiger des profils de navigateur personnels et de travail séparés,

- standardiser les pratiques de partage d'écran sécurisées,

- vérifier les permissions dans les espaces de travail partagés,

- éviter les outils de surveillance invasifs,

- former les employés aux risques de confidentialité courants.

Téléchargez la liste de vérification des managers

Téléchargez la liste de vérification des administrateurs

Téléchargez la liste de vérification des employés8. Quels sont les collecteurs de données cachés en télétravail ?

Les collecteurs de données cachés incluent :- appareils domestiques intelligents (haut-parleurs, caméras, TVs),

- VPN obsolètes qui journalisent l'activité,

- auto-synchronisation cloud pour les photos et fichiers,

- ordinateurs partagés en famille,

- suiveurs de fitness et applications bien-être,

- extensions de navigateur,

- applications de messagerie qui créent des sauvegardes.

9. Qu'est-ce que la surveillance des employés non invasive ?

La surveillance non invasive se concentre uniquement sur les métriques de productivité sûres :- temps actif/inactif,

- utilisation des applications et sites web,

- connexions/déconnexions,

- modèles de flux de travail.