TL;DR - riassunto per manager

- Gli strumenti di lavoro remoto possono esporre involontariamente la vita privata dei dipendenti, messaggi personali, informazioni finanziarie, dettagli familiari e dati aziendali riservati - a volte in secondi.

- Le aree a rischio più alto sono: condivisione schermo, strumenti video/audio, messaggeri, spazi di lavoro condivisi (soprattutto AI), software di monitoraggio invasivo e raccoglitori di dati nascosti (IoT, estensioni, VPN vecchie).

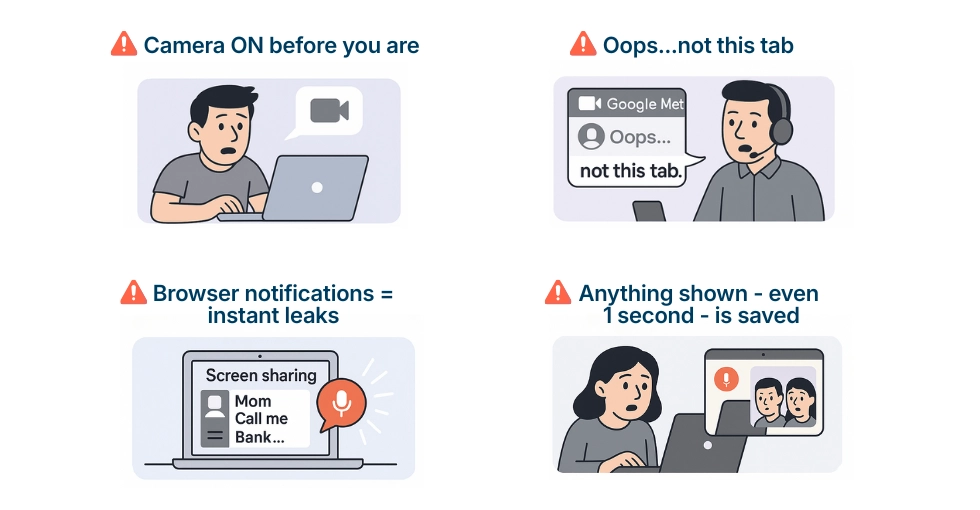

- La maggior parte degli incidenti avviene a causa di anteprime messaggi, telecamere e microfoni attivati automaticamente, funzioni di auto-join e auto-accetta chiamate, condivisione schermo sbagliata, spazi condivisi mal configurati, monitoraggio basato su screenshot o tracciamento in background silenzioso.

- Queste fughe danneggiano la fiducia, il morale, le relazioni con i clienti e possono portare a conseguenze legali, reputazionali o di impiego.

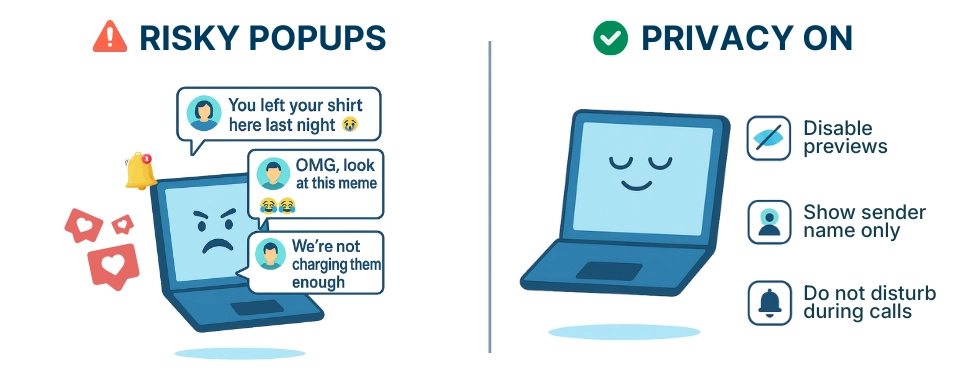

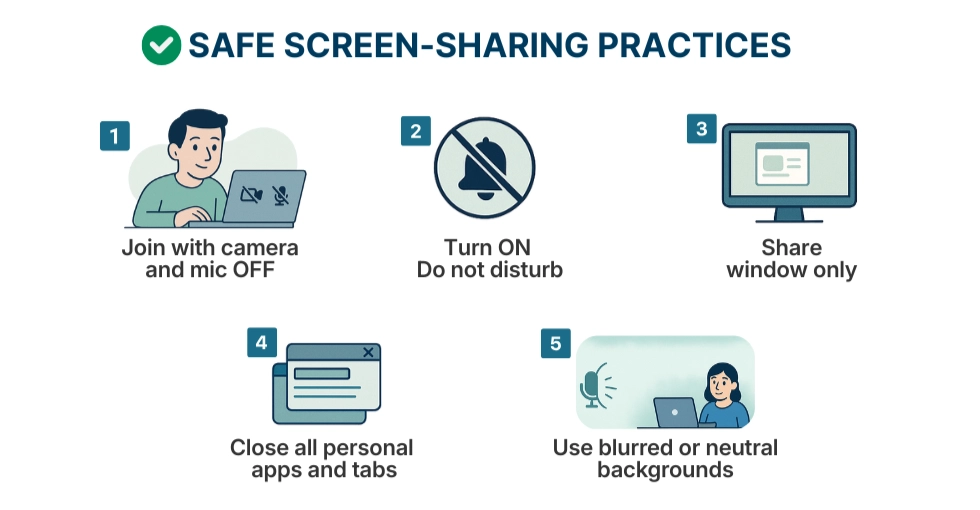

- I dipendenti possono ridurre drasticamente il rischio: disabilitando anteprime messaggi, usando Non Disturbare, condividendo solo finestre, bloccando schermi, chiudendo schede/app personali e rivedendo permessi in spazi condivisi e strumenti AI.

- Per le organizzazioni, l'approccio più sicuro a lungo termine è fornire una formazione adeguata ai dipendenti (scarica il PDF della checklist incluso in questo articolo) e usare solo strumenti di monitoraggio non invasivi come WorkTime - solo metriche di produttività, senza screenshot, senza battiture, senza telecamere e senza tracciamento contenuti.

Lavoro remoto, un dolce sogno - finché la privacy non fallisce

Lavoro remoto, sì! Niente pendolarismo, più tempo personale, orari flessibili - il sogno di ogni dipendente. I manager ne beneficiano troppo: costi ufficio ridotti e accesso a pool di talenti globali. E lo è davvero - finché un momento inaspettato, ridicolo, imbarazzante o persino dannoso non espone improvvisamente qualcosa di personale o riservato, in modo semplice e brutale. Potresti pensare: Va bene, sono attento. Non succederà a me. Ma situazioni imbarazzanti nel lavoro remoto accadono molto più spesso di quanto la maggior parte delle persone realizzi. E più lavori da remoto, maggiore è la probabilità che alla fine affronti qualcosa di sgradevole o persino dannoso - a meno che tu non ti protegga. Per favore leggi questo articolo per proteggere la tua privacy, il tuo lavoro e il tuo benessere emotivo.

A manager e dipendenti

Questo articolo è per manager e dipendenti. Spiega come creare un ambiente di lavoro sicuro in impostazioni remote e ibride. Aiuta anche a mantenere l'ambiente di lavoro sano e produttivo. E a tutti i manager: fidatevi di noi - molte buone relazioni lavorative sono finite a causa di una sfortunata, ridicola e semplicemente imbarazzante situazione. Sentitevi liberi di condividere questo materiale con il vostro team come parte della vostra formazione sulla privacy.L'articolo è stato preparato da WorkTime , un software di monitoraggio dipendenti non invasivo, che offre i suoi servizi da oltre 26 anni.

Perché il lavoro remoto crea seri rischi per la privacy?

Il lavoro remoto introduce due condizioni principali che rendono i fallimenti privacy molto più probabili rispetto al lavoro in ufficio:1. I confini tra vita personale e lavorativa si diluiscono

La realtà è: più un dipendente lavora da remoto o in setup ibrido, più questi confini diventano sfocati - e più è facile che la privacy nel lavoro remoto si rompa. Ad esempio, i dipendenti spesso iniziano a usare laptop aziendali in un ambiente domestico rilassato - e gradualmente passano a usarli per compiti personali:- navigazione per bisogni personali,

- installazione messaggeri personali,

- porgere domande personali attraverso strumenti aziendali,

- memorizzare file privati su dispositivi di lavoro,

- mescolare account personali e di lavoro.

- fiducia rotta,

- relazioni lavorative rovinate,

- danno reputazionale per l'azienda,

- o persino clienti persi.

2. Il lavoro remoto dipende da strumenti che amplificano i rischi privacy

Quando i dipendenti non sono nello stesso spazio, devi devi affidarti a:- piattaforme di comunicazione,

- spazi di lavoro condivisi,

- storage cloud,

- app di messaggistica,

- strumenti di collaborazione.

Le 4 principali debolezze della privacy nel lavoro remoto e ibrido

Il passaggio agli uffici domestici ha anche creato nuove sfide privacy digitale sul posto di lavoro. Molti fallimenti privacy nel lavoro remoto sono causati da semplici rischi privacy lavoro da casa: fughe notifiche, esposizione dati accidentale, drive cloud mal configurati e errori condivisione schermo. Queste violazioni privacy sul posto di lavoro accadono spesso silenziosamente, creando fughe dati interni che influenzano sia informazioni personali che aziendali riservate. Ecco le quattro principali debolezze privacy nel lavoro remoto e ibrido. Questa è una panoramica ad alto livello; una spiegazione più dettagliata è fornita nella sezione successiva di questo articolo ("Strumenti lavoro remoto da usare con cura").1. Schermi computer: la causa #1 dei fallimenti privacy nel lavoro remoto

Quando i dipendenti lavorano da casa, la linea tra vita personale e professionale diventa sfocata. Computer aziendali e strumenti di lavoro gradualmente diventano dispositivi a uso misto, usati sia per lavoro che per attività private. Di conseguenza, i dipendenti possono avere informazioni personali, messaggi privati, dettagli finanziari o schede browser non correlate aperte sui loro schermi di lavoro. Questo può facilmente portare a esposizione accidentale di informazioni private o aziendali riservate durante la condivisione schermo - specialmente con clienti, partner esterni o altri membri del team. In un ambiente ufficio tradizionale, i dipendenti ricordano naturalmente che l'attività privata su attrezzature aziendali non è accettabile; a casa, questa consapevolezza svanisce. E non c'è bisogno di dire che molti dipendenti semplicemente dimenticano di bloccare i loro schermi quando lavorano da remoto, aumentando ulteriormente il rischio di esposizione.Mescolare uso personale con dispositivi di lavoro - e lasciare schermi sbloccati - mette rapidamente dati privati e riservati a rischio.

2. Video e suono: rischi privacy nascosti

Qualsiasi strumento che coinvolge comunicazione video o voce può rivelare involontariamente cose che dovrebbero rimanere private. Conversazioni in background, membri della famiglia, documenti sensibili su una scrivania o persino lo stato emotivo del dipendente possono essere catturati da telecamera o microfono. Un commento casuale, un documento aperto dietro la spalla di qualcuno o un bambino che entra nel frame può esporre istantaneamente informazioni personali o sensibili per l'azienda.Conferenze video e audio possono facilmente esporre informazioni private o aziendali. A casa, è molto più facile scivolare in conversazioni non lavorative senza realizzare che gli altri possono sentirle.Diversi strumenti introducono diversi rischi privacy. Rischi privacy Zoom e rischi privacy Teams appaiono spesso durante la condivisione schermo, mentre rischi privacy Google Meet sono comunemente causati da attivazione video inaspettata o indicatori mute mancati. Rischi privacy Slack e problemi privacy app chat derivano solitamente da pop-up notifiche. Rischi privacy Discord sono particolarmente gravi perché la piattaforma può attivare automaticamente microfoni, rendendola insicura per qualsiasi ambiente professionale. Insieme, questi problemi privacy spazi di lavoro condivisi creano un paesaggio di rischio complesso che i manager devono controllare attivamente.

3. Strumenti condivisi e spazi di archiviazione: perdite di dati interne e rischi di esposizione

Il lavoro remoto dipende pesantemente da ambienti condivisi: drive cloud, cartelle condivise, spazi di lavoro progetto, strumenti AI, canali chat team e piattaforme di collaborazione. Quando questi spazi sono mal configurati - o se i dipendenti caricano il file sbagliato, cambiano la cartella sbagliata o rispondono nella chat sbagliata - informazioni personali o aziendali riservate sono facilmente esposte.Condivisione accidentale è una delle cause più comuni di fughe dati interni.

4. Raccolta dati invasiva nascosta: trigger di violazioni privacy sul lavoro

Certi strumenti raccolgono silenziosamente più dati di quanto i dipendenti realizzino. Estensioni browser, VPN con logging, utility vecchie e app di monitoraggio in background possono registrare attività, scansionare pagine o catturare metadati che non erano mai destinati a essere condivisi. Questi raccoglitori silenziosi sono particolarmente rischiosi in ambienti remoti, dove datori di lavoro e dipendenti installano strumenti senza supervisione sicurezza.Raccolta dati invasiva nascosta può danneggiare la privacy dei dipendenti, minare la reputazione dell'azienda e influenzare negativamente il benessere generale.

Strumenti lavoro remoto che creano rischi privacy

Messaggeri e app chat: fughe notifiche e rischi privacy app chat

1.1. Notifiche pop-up: rischi privacy condivisione schermo

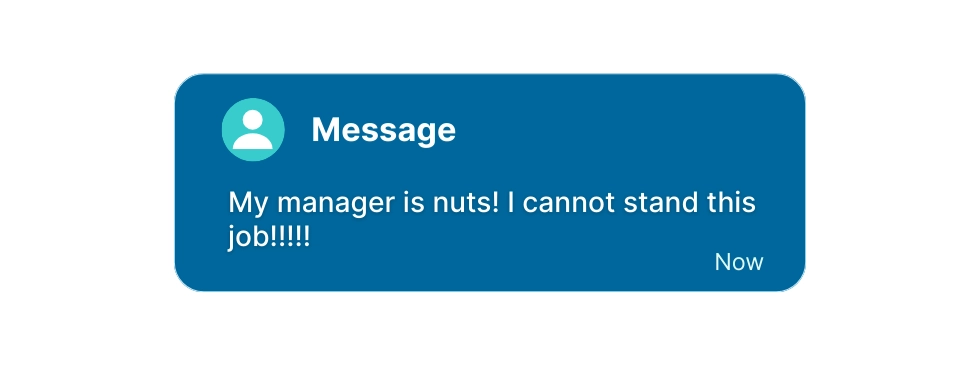

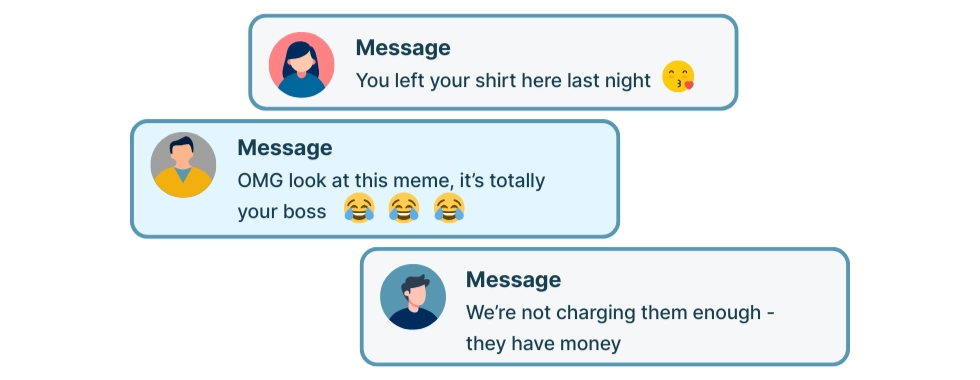

Dipendenti che lavorano da remoto possono installare messaggeri personali sui loro dispositivi di lavoro o usare account di lavoro per conversazioni private. Le conseguenze possono essere imbarazzanti e persino serie. Di default, quasi tutti i messaggeri (Teams, Slack, WhatsApp, Viber, iMessage, Facebook Messenger, Signal, Telegram) mostrano il nome del mittente e parte del messaggio in una notifica pop-up. Di conseguenza, informazioni molto private possono trapelare - portando a danno reputazionale nel team, situazioni imbarazzanti durante riunioni con clienti e in alcuni casi persino perdita del lavoro.In tutti i principali messaggeri il rischio privacy principale è lo stesso: di default, mostrano il nome del mittente e parte del messaggio in notifiche pop-up su ogni sistema principale.In tutti i principali messaggeri il rischio privacy principale è lo stesso: di default, mostrano il nome del mittente e parte del messaggio in notifiche pop-up su ogni sistema principale. Rischi privacy condivisione schermo aumentano quando i dipendenti mescolano attività personale e di lavoro sullo stesso dispositivo. Durante la condivisione schermo, una notifica inaspettata può esporre istantaneamente conversazioni private o dettagli aziendali sensibili.

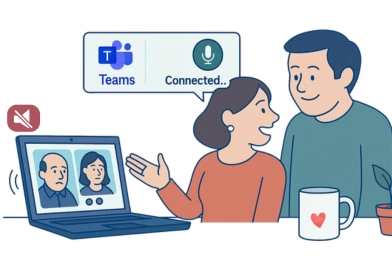

1.2. Auto-join e auto-accetta: esposizione audio accidentale (errori riunioni video)

Molti strumenti di collaborazione e messaggeri offrono opzioni auto-join o auto-accetta per chiamate e riunioni. Quando queste funzioni sono abilitate, l'app può connetterti a una chiamata istantaneamente - senza suonare una suoneria o mostrare un avviso chiaro. Se il tuo microfono non è mutato, potresti iniziare a trasmettere conversazioni in background, rumore domestico o discussioni private senza realizzare di essere in una riunione. Combinato con confusione mute a livello OS (coperto nella sezione successiva sulle trappole relative al sistema operativo), questo comportamento auto-connect rende l'esposizione audio accidentale ancora più probabile in ambienti remoti e ibridi.

Caso reale:

Alcune app di conferencing auto-joinano riunioni quando l'utente clicca su banner notifiche. Un dipendente aveva i diffusori mutati dalla notte precedente. Hanno accidentalmente toccato una notifica da Zoom sul loro trackpad, unendosi alla chiamata senza realizzarlo. Il microfono era acceso, e i colleghi potevano sentirli parlare con il partner in cucina.

2. Sistemi operativi: trappole a livello OS e rischi privacy WFH

A volte i dipendenti assumono che disabilitare "suono" sul loro computer disabilita anche il microfono. In realtà, questi sono due controlli separati. Mutare l'audio di sistema (l'icona altoparlante o simbolo corno barrato) ferma solo il fatto che tu senta gli altri - non muta il tuo microfono.Diffusori mutati + microfono live = una trappola privacy nascosta a livello OS! Mutare l'audio di sistema non muta il tuo microfono!Di conseguenza, i dipendenti possono credere di essere offline, non disponibili o non in chiamata, mentre il loro microfono continua a trasmettere audio in background. Questo problema avviene su Windows, macOS e dispositivi mobili.

Questo problema avviene su Windows, macOS e dispositivi mobili.In strumenti come Teams, Zoom, Google Meet, Slack Huddles o altri messaggeri, il dipendente può perdere la notifica di chiamata in arrivo ma comunque trasmettere conversazioni domestiche, discussioni private o informazioni riservate.

- Lamentele trasmesse involontariamente: utenti mutano l'altoparlante, pensano di essere "spenti", ma il mic rimane live e gli altri sentono commenti privati.

- Chiamata persa ma microfono attivo: utenti perdono la suoneria a causa di mute altoparlante, ma l'app apre comunque un canale audio.

- Confusione mute Bluetooth: mute headset toggla output altoparlante ma non il microfono.

- Tasto mute sistema premuto accidentalmente: pulsanti mute laptop silenziano gli altoparlanti ma non il mic.

- Modalità silenziosa dispositivo mobile: modalità silenziosa Android/iOS muta solo notifiche, non input microfono durante chiamate.

Caso reale con Teams:

la "chiamata persa" che non era persa Un dipendente ha mutato gli altoparlanti del laptop durante una riunione, credendo che questo lo rendesse non disponibile. Quando un collega ha provato a chiamarlo su Teams, la suoneria era silenziosa - ma l'app ha comunque aperto il canale audio. Il dipendente non si è reso conto di essere connesso e ha continuato una conversazione privata a casa. Gli altri in chiamata hanno sentito tutto finché qualcuno non ha interrotto. Il dipendente aveva mutato l'altoparlante, non il microfono, creando una violazione privacy accidentale.

Caso reale con Zoom:

lamentarsi ad alta voce Durante una giornata lavorativa stressante, un dipendente ha premuto il tasto mute hardware sul loro laptop Windows. Credevano di essere mutati in una riunione Zoom e non potevano sentire i partecipanti. Frustrati, hanno borbottato un commento su un collega - ignari che il loro microfono era ancora live. Tutti in riunione lo hanno sentito. L'OS aveva mutato solo l'output, non l'input, e Zoom ha continuato a trasmettere audio.

Caso reale con headset Bluetooth:

Un lavoratore remoto usando un headset Bluetooth ha premuto il pulsante mute sul dispositivo, assumendo che mutasse il microfono. In realtà, l'headset ha mutato solo l'altoparlante, e il microfono è rimasto attivo. Il dipendente ha preso una chiamata telefonica con un familiare mentre era ancora connesso a Discord. L'intero team nel canale voce ha sentito involontariamente la conversazione.

Caso reale con telefono mobile

Modalità silenziosa su mobile non silenzia il microfono. Un membro team ibrido si è unito a una sessione Google Meet dal telefono mentre era in commuting. Hanno messo il telefono in modalità silenziosa, pensando che impedisse agli altri di sentirli. Tuttavia, la modalità silenziosa ha disabilitato le notifiche - non il microfono. La loro conversazione in background con un collega in macchina è stata trasmessa all'intera riunione finché qualcuno non ha chiesto di mutare dentro l'app.

Caso reale con coperchio laptop semi-chiuso

Un dipendente ha chiuso il laptop a metà dopo aver mutato gli altoparlanti e si è allontanato. Alcuni laptop non disabilitano l'input audio finché il coperchio non è completamente chiuso. Il loro microfono è rimasto attivo in una chiamata ancora in corso, catturando discussione privata in background tra membri della famiglia.

- usa il pulsante mute mic dentro l'app,

- controlla l'indicatore microfono OS,

- testa l'audio prima di unirti a una chiamata.

3. Piattaforme voce gaming e community: i rischi privacy sul lavoro più pericolosi

Discord è fondamentalmente insicuro per lavoro remoto o ibrido. È stato costruito come piattaforma chat gaming e community, non uno strumento aziendale. I canali voce attivano automaticamente il microfono nel momento in cui qualcuno si unisce, il che significa che conversazioni private, rumore familiare in background o dettagli aziendali riservati possono essere trasmessi istantaneamente - spesso senza che il dipendente se ne accorga. I controlli di accesso sono deboli, ed è facile che le persone sbagliate (incluso ex-dipendenti o ospiti) rimangano nei canali inosservate. Discord manca anche di protezioni essenziali di livello enterprise come SOC 2, HIPAA, gestione corretta GDPR, permessi ruoli stretti e auditing sicuro. Identità personali e di lavoro si mescolano nello stesso account, le notifiche mostrano anteprime messaggi e server condivisi spesso includono individui non correlati. Insieme, questi fattori rendono Discord uno degli strumenti più pericolosi per la privacy e inadatti per qualsiasi ambiente professionale.

4. Qualsiasi app con telecamere, video o modalità live (Zoom, Teams, Google Meet): rischi privacy principali chiamate video

Piattaforme basate su camera possono attivare video automaticamente. Questo crea un alto rischio di catturare involontariamente parti private della vita domestica di un dipendente. Queste app possono anche memorizzare registrazioni o screenshot che possono poi trapelare. In aggiunta, tutte includono funzioni condivisione schermo, che rendono molto facile per i dipendenti condividere accidentalmente la finestra sbagliata, una scheda privata o contenuto personale durante una sessione live.Piattaforme basate su camera creano un alto rischio di catturare involontariamente aspetti della vita privata di un dipendente. Inoltre, le funzioni condivisione schermo rendono molto facile condividere accidentalmente la finestra sbagliata.

Zoom è una delle app video più usate - e uno dei luoghi più facili per fallimenti privacy.

Caso reale con Zoom:

Un MP canadese apparso nudo in camera è diventato un esempio globale di quanto sia inaffidabile la privacy video - persino per funzionari pubblici. Incidenti simili sono accaduti a insegnanti, avvocati, dottori e professionisti in virtualmente ogni campo. Conseguenze: danno reputazionale, perdita fiducia, ridistribuzione non consensuale di screenshot o registrazioni (spesso video virali), esposizione accidentale di file privati, messaggi o applicazioni durante condivisione schermo.

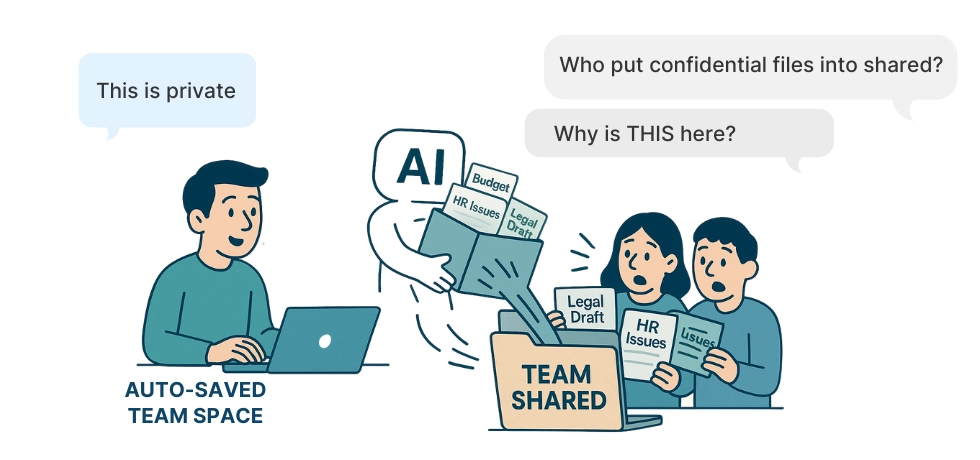

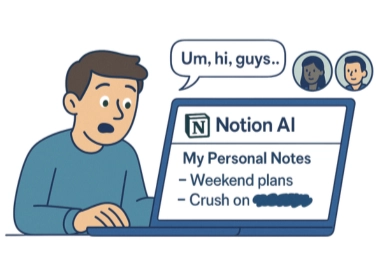

5. Strumenti AI: rischi privacy AI sul lavoro e fughe dati AI (ChatGPT, Copilot, Notion AI)

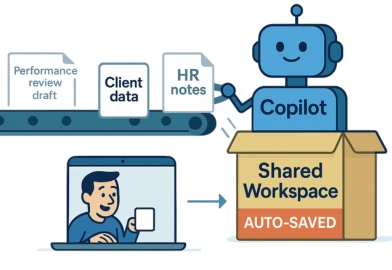

Account condivisi e spazi di lavoro condivisi significano che qualsiasi dipendente può vedere ciò che altri hanno scritto. In strumenti AI come ChatGPT, Copilot, Claude o Notion AI, prompt e output possono atterrare automaticamente in uno spazio di lavoro comune se i permessi sono mal configurati. Le informazioni possono spesso essere copiate, esportate o inoltrate senza lasciare traccia. Conversazioni dipendenti diventano visibili all'intero team. Note personali o bozze finiscono in spazi aziendali condivisi. Spazi di lavoro mal configurati portano a esposizione accidentale di dati aziendali sensibili. La privacy AI sul lavoro può fallire quando prompt e documenti sono salvati automaticamente in spazi team condivisi.

Spazi di lavoro mal configurati portano a esposizione accidentale di dati aziendali sensibili. Problemi privacy AI sul lavoro sorgono spesso quando i dipendenti usano account AI condivisi o spazi di lavoro mal configurati.

1. ChatGPT

Caso reale 1:

Un dipendente testando ChatGPT con un contratto cliente ha accidentalmente salvato la conversazione nello spazio di lavoro condiviso dell'azienda - l'intero team legale ha improvvisamente visto il documento riservato.

Caso reale 2:

Un agente supporto ha usato un account ChatGPT condiviso per risolvere un problema e ha scoperto dettagli medici privati che un altro agente aveva inserito prima - una chiara violazione privacy.

2. Copilot

Caso reale:

Un designer ha usato Copilot per riscrivere una bozza di recensione performance personale, non realizzando che la storia prompt era visibile a tutti nell'ambiente Microsoft 365 condiviso. Il manager l'ha vista prima della recensione programmata.

3. Notion AI

Caso reale:

Un interno ha scritto note personali in Notion AI, pensando che fosse una pagina privata; la pagina si è sincronizzata automaticamente nella knowledge base condivisa del team. L'intero dipartimento ha visto l'ingresso.

4. Claude

Caso reale:

Uno sviluppatore ha incollato codice proprietario in Claude per analisi, ma lo spazio di lavoro era configurato per "accesso Team" - l'intero gruppo engineering poteva ora aprire ed esportare lo snippet.

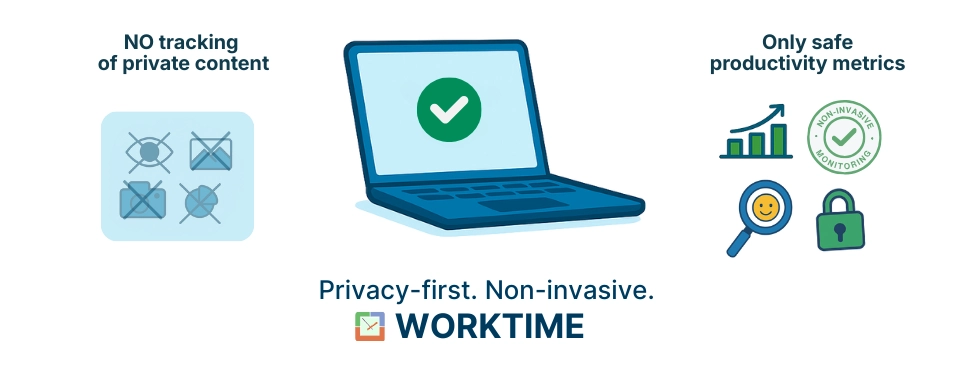

6. Strumenti monitoraggio dipendenti invasivi: rischi monitoraggio screenshot e rischi privacy dipendenti

Alcuni strumenti di monitoraggio diventano un rischio privacy essi stessi perché si basano su metodi altamente intrusivi. Secondo descrizioni prodotto disponibili pubblicamente e recensioni indipendenti, soluzioni come CleverControl, Spyrix e Kickidler sono frequentemente descritte come supportando funzioni come cattura webcam, screenshot nascosti, logging battiture, streaming schermo in tempo reale, registrazione schermo continua e monitoraggio clipboard. In alcune recensioni, Spyrix è anche noto per operare in modalità stealth, che aumenta il rischio di catturare surroundings privati di un dipendente o membri famiglia senza consapevolezza chiara. Prodotti commercializzati come "sicurezza" o "DLP", come StaffCop, SearchInform e WebWatcher, sono riportati in feedback utenti e analisi industria come raccogliendo dati estesi, inclusa registrazioni schermo complete, battiture, attività applicazioni e, in certe configurazioni, immagini webcam. Alcuni recensori classificano WebWatcher come "livello spyware" a causa dell'ampiezza dei dati che può loggare. Poiché questi strumenti possono girare silenziosamente in background, gli esperti li considerano spesso tra le soluzioni più sensibili alla privacy sul mercato. Altre piattaforme monitoraggio come TimeDoctor, Hubstaff, ActivTrak e Teramind sono comunemente descritte in recensioni pubbliche come strumenti "tracciamento pesante", basati su screenshot periodici, analisi attività schermo, tracciamento GPS e metriche sessione dettagliate. Mentre intesi per oversight produttività, metodi basati su screenshot sono visti da molti esperti come invasivi in ambienti dove informazioni personali, messaggi privati o contenuti aziendali sensibili possono apparire sugli schermi dei dipendenti. Nel complesso, il monitoraggio invasivo può erodere la fiducia, aumentare lo stress, conflittare con requisiti compliance come GDPR , HIPAA , GLBA , o CCPA, e amplificare le conseguenze di qualsiasi breach dati. Quando contenuto dettagliato è catturato - intenzionalmente o involontariamente - può esporre informazioni profondamente personali e riservate ben oltre ciò che è necessario o appropriato per monitoraggio sul lavoro.

Il problema più grande è che le aziende spesso non realizzano quanto dati personali e sensibili gli strumenti monitoraggio invasivi raccolgono - e una volta che quei dati esistono, possono essere trapelati, accessi o usati in modi che nessuno ha mai inteso

Caso reale:

Un dipendente ha ricevuto un messaggio privato dal suo ragazzo dicendo che stava cercando un altro lavoro. Il messaggio è apparso come notifica desktop nello stesso momento in cui il software di monitoraggio ha fatto il suo screenshot programmato . Lo screenshot è andato automaticamente alla management. Entro ore, il ragazzo è stato confrontato e terminato - non per le sue performance, ma perché uno strumento monitoraggio ha catturato una conversazione personale, non correlata che non aveva mai inteso condividere. Un singolo screenshot ha distrutto fiducia, privacy e ultimamente il suo impiego.

WorkTime offre un approccio fondamentalmente diverso al monitoraggio dipendenti. Invece di registrare schermi, catturare telecamere, logging battiture o tracciamento contenuto privato, WorkTime si concentra esclusivamente su metriche produttività sicure: tempo attivo e idle, uso applicazioni e siti web, login, logout e pattern workflow generali.WorkTime tiene la vita personale completamente fuori dal monitoraggio. Niente telecamere, niente screenshot, niente registrazione video, niente scansione chat o email, e niente tracciamento contenuti di alcun tipo. Questo elimina la minaccia di esporre messaggi privati, documenti riservati, informazioni mediche o finanziarie o qualsiasi ambiente ufficio domestico sensibile. Allo stesso tempo, WorkTime fornisce alle aziende insights produttività affidabili, compliant necessari per supportare operazioni, migliorare presenza e rilevare problemi workflow reali - tutto in modo rispettoso, non intrusivo che costruisce fiducia.

| Funzione/strumento | WorkTime | Concorrente 1 | Concorrente 2 | Concorrente 3 |

|---|---|---|---|---|

|

Non invasivo (NO screenshot/battiture) |

|

|

|

|

|

Modalità sicura HIPAA |

|

|

|

|

|

GDPR-modalità sicura |

|

|

|

|

|

70+ report performance trasparenti e dettagliati |

|

|

|

|

|

25+ anni di esperienza |

|

|

|

|

7. Altri esempi di rischi raccolta dati nascosta

- Dispositivi IoT casa (altoparlanti smart, telecamere, TV)

- Dispositivi domestici condivisi usati da più persone

- Servizi Cloud e sync automatico foto/video

- VPN datate che loggano attività utente

- Tracker fitness, monitor sonno e programmi wellness aziendali

- Messaggeri che creano backup chat (WhatsApp, Telegram)

- Estensioni e add-on browser

Statistiche dietro i disastri del lavoro remoto

Quasi il 40% dei lavoratori remoti ha accidentalmente condiviso qualcosa sullo schermo che non intendeva. Fonte: ResumeBuilder Survey (2022), copertura Forbes.

Il 47% dei dipendenti ha avuto un messaggio privato apparire durante una riunione di lavoro. Fonte: Superhuman Email Distraction Survey, 2023.

Uno su quattro dipendenti (25%) riporta almeno un momento imbarazzante in una chiamata video. Fonte: Cisco Hybrid Work Report, 2022.

Il 58% delle aziende ha sperimentato esposizione dati accidentale causata da impostazioni cloud o spazi di lavoro condivisi mal configurati. Fonte: IBM Security X-Force Report, 2023.

Analisi industria mostrano che oltre il 60% degli strumenti monitoraggio dipendenti includono cattura screenshot, e più del 20% includono funzioni correlate a webcam. Fonte: Report comparazione industria (es. PCMag, TechRadar, Forbes Advisor), aggregati.

Il 72% dei dispositivi smart casa raccoglie dati non correlati alla loro funzione principale. Fonte: University of Chicago & Northeastern University IoT Privacy Study, 2022.

Le fughe dati sono aumentate del 270% durante il passaggio a lavoro remoto e ibrido. Fonte: Tessian Human Layer Security Report, 2023.

Pensieri finali: i rischi privacy che i manager spesso trascurano

Anche quando le aziende affrontano i rischi più visibili - condivisione schermo, notifiche messaggi, telecamere, spazi di lavoro condivisi e monitoraggio invasivo - diverse minacce più profonde rimangono. Il lavoro remoto crea esposizione legale e compliance (GDPR, HIPAA, GLBA), fughe notifiche cross-device attraverso ecosistemi Apple, Google e Microsoft, condivisione file accidentale in drive cloud, shadow IT da app e estensioni browser non approvate, e strumenti AI che salvano silenziosamente prompt in spazi team condivisi. Questi fallimenti danneggiano la fiducia clienti, interrompono deals e creano conseguenze emotive a lungo termine per dipendenti che sperimentano imbarazzo pubblico o interno. Incidenti ad alto profilo attraverso governo, educazione, legge, finanza e tech mostrano quanto velocemente la privacy nel lavoro remoto possa collassare - persino per professionisti addestrati. Proteggere il tuo team inizia con consapevolezza, formazione consistente, monitoraggio non invasivo e un ambiente digitale pulito, ben governato dove i dipendenti possono lavorare con fiducia e sicurezza.Scarica checklist: proteggi il tuo team dai rischi privacy lavoro remoto

Per organizzazioni che cercano passi pratici, le seguenti checklist offrono guida chiara su come proteggere la privacy nel lavoro remoto. Queste best practice privacy lavoro remoto aiutano a prevenire errori condivisione schermo, ridurre fughe notifiche e migliorare la privacy team remoto. Funzionano anche come checklist privacy lavoro remoto che i manager possono usare durante onboarding e formazione interna:Scarica checklist amministratori

Scarica checklist dipendenti Alcuni degli elementi coperti in queste checklist includono:1. Imposta regole company-wide Non Disturbare (DND) per le riunioni

Assicurarsi che tutti i dipendenti abbiano il DND automatico abilitato durante le chiamate per prevenire notifiche pop-up con contenuti privati o sensibili.2. Disabilita le anteprime dei messaggi su tutti i dispositivi aziendali

Configura desktop e dispositivi mobili per nascondere il testo di anteprima dei messaggi per impostazione predefinita in Teams, Slack, WhatsApp, Telegram, iMessage, Facebook Messenger, e altri.3. Richiedi profili browser separati per lavoro e personale

Questo isola i cookie, le password, l'autofill, la sincronizzazione cloud, le estensioni del browser, e previene la condivisione accidentale di schede o account personali.4. Proibisci l'uso di account personali e app personali su dispositivi di lavoro

Nessun messaggero personale, social media, drive cloud, o app di streaming su laptop di lavoro. Questo previene l'esposizione accidentale della vita privata e dei dati confidenziali dell'azienda.5. Standardizza pratiche sicure di condivisione schermo

Impone la “condivisione solo finestra”, disabilita la “condivisione schermo intero” per impostazione predefinita, e fornisci indicazioni sulla chiusura di app e schede personali prima delle riunioni.6. Implementa controlli di accesso rigorosi per spazi di lavoro condivisi

Rivedi i permessi per l'archiviazione cloud, gli strumenti AI, le cartelle condivise, e gli spazi di lavoro aziendali. Nessun account condiviso; applica accessi basati sui ruoli.7. Stabilisci regole chiare per l'uso di strumenti AI (ChatGPT, Copilot, Claude, Notion AI)

Assicurarsi che i dipendenti sappiano: nessun dato sensibile, nessun dato personale, nessun documento proprietario a meno che non sia in uno spazio di lavoro privato configurato correttamente.8. Audita gli strumenti aziendali per la raccolta dati nascosta

Rivedi le politiche di logging VPN, i permessi delle estensioni, le utility obsolete, i dispositivi smart home, e altri raccoglitori in background che potrebbero silenziosamente memorizzare o trasmettere dati dei dipendenti.9. Addestra i dipendenti sui rischi comuni della privacy nel lavoro remoto

Specialmente: notifiche messaggi, telecamere che si attivano in anticipo, condivisione schermo sbagliata, configurazioni cloud errate, e visibilità dei contenuti condivisi.10. Vieta piattaforme vocali/chat non aziendali (Discord, Mumble, TeamSpeak, Steam Chat)

Questi strumenti possono attivare i microfoni automaticamente, esporre conversazioni private, e mancano di controlli privacy di livello enterprise.11. Sostituisci strumenti di monitoraggio invasivi con alternative sicure per la privacy

Evita strumenti che catturano schermi, tasti, webcam, contenuti chat, social media, o dati clipboard. Scegli monitoraggio non invasivo (es., WorkTime) che traccia solo metriche di produttività.12. Crea un set minimo di strumenti approvati, sicuri per il lavoro remoto

Standardizza videoconferenze, messaggistica, archiviazione cloud, e strumenti AI. Riduci la proliferazione di strumenti - meno app significano meno punti di fallimento per la privacy.FAQ: fallimenti privacy nel lavoro remoto

Di seguito ci sono risposte alle domande più comuni sulla privacy nel lavoro remoto. Queste FAQ coprono fallimenti comuni della privacy nel lavoro remoto, domande di sicurezza nel lavoro remoto, e consigli pratici per la privacy dei team remoti che aiutano i dipendenti a evitare violazioni accidentali della privacy.1. Quali sono i fallimenti privacy più comuni nel lavoro remoto?

I fallimenti più comuni includono:- notifiche pop-up che esporre messaggi privati,

- condivisione dello schermo o scheda browser sbagliata,

- microfoni che si attivano automaticamente,

- strumenti AI che salvano prompt in spazi di lavoro condivisi,

- cartelle cloud configurate male,

- strumenti di monitoraggio invasivi che catturano informazioni private,

- estensioni browser che raccolgono dati in background.

2. Perché le notifiche messaggi creano così tanti rischi privacy?

Perché la maggior parte dei messaggeri mostra il nome del mittente e un'anteprima del messaggio sul desktop - anche durante la condivisione schermo. Questo significa che conversazioni personali, questioni familiari, dettagli finanziari, o informazioni sensibili di business possono apparire davanti a clienti, colleghi, o manager in pochi secondi.3. Come possono i dipendenti prevenire incidenti di condivisione schermo?

L'approccio più sicuro è:- usare condivisione solo finestra,

- chiudere tutte le schede e app personali prima di presentare,

- abilitare Non Disturbare o disabilitare le anteprime messaggi,

- usare un profilo browser separato per il lavoro,

- evitare la “condivisione schermo intero” a meno che non sia assolutamente necessario.

4. Gli strumenti AI come ChatGPT, Copilot, e Notion AI sono sicuri per il lavoro remoto?

Sono sicuri solo quando configurati correttamente. Molti fallimenti privacy accadono perché prompt e documenti vengono salvati automaticamente in spazi di lavoro condivisi, rendendoli visibili all'intero team. I dipendenti devono evitare account condivisi, controllare i permessi degli spazi di lavoro, e tenere le informazioni sensibili fuori dagli strumenti AI a meno che l'ambiente non sia privato e correttamente limitato.5. Perché Discord è insicuro per ambienti professionali?

Discord è stato creato per gaming e comunità, non per la privacy aziendale. I canali vocali possono attivare i microfoni nel momento in cui un dipendente si unisce, catturando conversazioni in background, rumori familiari, o discussioni confidenziali di business. I controlli di accesso sono deboli, le identità personali e di lavoro si mescolano, e le notifiche mostrano anteprime messaggi. Questi fattori rendono Discord inappropriato per il lavoro remoto o ibrido.6. Qual è il rischio privacy più grande negli strumenti video e audio?

Due cose:- video o microfono auto-abilitati, che possono esporre ambienti domestici o conversazioni prima che la persona sia pronta;

- condivisione accidentale di schede private o notifiche durante le presentazioni.

7. Come possono i manager proteggere i loro team dai fallimenti privacy nel lavoro remoto?

I manager dovrebbero:- imporre Non Disturbare a livello aziendale durante le riunioni,

- disabilitare le anteprime messaggi sui dispositivi di lavoro,

- richiedere profili browser personali e di lavoro separati,

- standardizzare pratiche sicure di condivisione schermo,

- rivedere i permessi negli spazi di lavoro condivisi,

- evitare strumenti di monitoraggio invasivi,

- addestrare i dipendenti sui rischi privacy comuni.

Scarica checklist amministratori

Scarica checklist dipendenti8. Cosa sono i raccoglitori dati nascosti nel lavoro remoto?

I raccoglitori dati nascosti includono:- dispositivi smart home (altoparlanti, telecamere, TV),

- VPN obsolete che registrano l'attività,

- auto-sincronizzazione cloud per foto e file,

- computer condivisi con la famiglia,

- tracker fitness e app benessere,

- estensioni browser,

- app di messaggistica che creano backup.

9. Cos'è il monitoraggio non invasivo dei dipendenti?

Il monitoraggio non invasivo si concentra solo su metriche di produttività sicure:- tempo attivo/ozioso,

- utilizzo di applicazioni e siti web,

- accessi/uscite,

- pattern di workflow.