TL;DR - Zusammenfassung für Manager

- Remote-Arbeitstools können unbeabsichtigt das private Leben der Mitarbeiter, persönliche Nachrichten, Finanzinformationen, Familien details und vertrauliche Geschäftsdaten offenlegen - manchmal in Sekunden.

- Die risikoreichsten Bereiche sind: Bildschirmfreigabe, Video-/Audio-Tools, Messenger, geteilte Arbeitsräume (besonders KI), invasive Überwachungssoftware und versteckte Datensammler (IoT, Erweiterungen, alte VPNs).

- Die meisten Vorfälle passieren aufgrund von Nachrichten-Vorschauen, automatisch aktivierten Kameras und Mikrofonen, Auto-Join- und Auto-Accept-Funktionen für Anrufe, falscher Bildschirmfreigabe, fehlerhaft konfigurierter geteilter Räume, Screenshot-basierter Überwachung oder stiller Hintergrundverfolgung.

- Diese Lecks schädigen Vertrauen, Moral, Kundenbeziehungen und können zu rechtlichen, reputationalen oder beruflichen Konsequenzen führen.

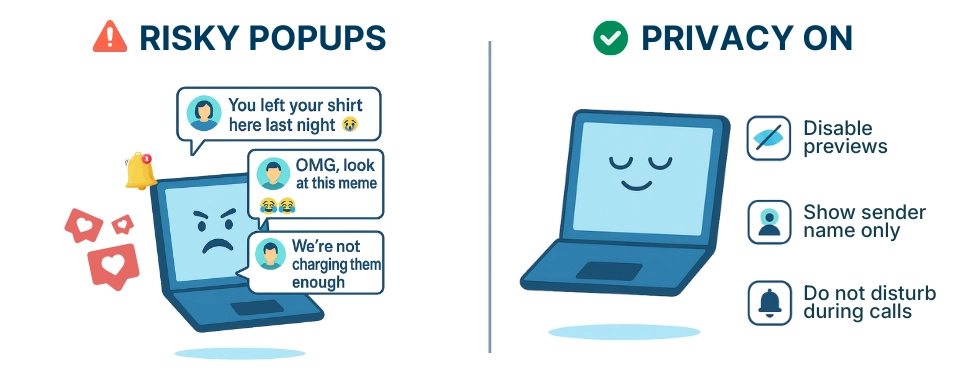

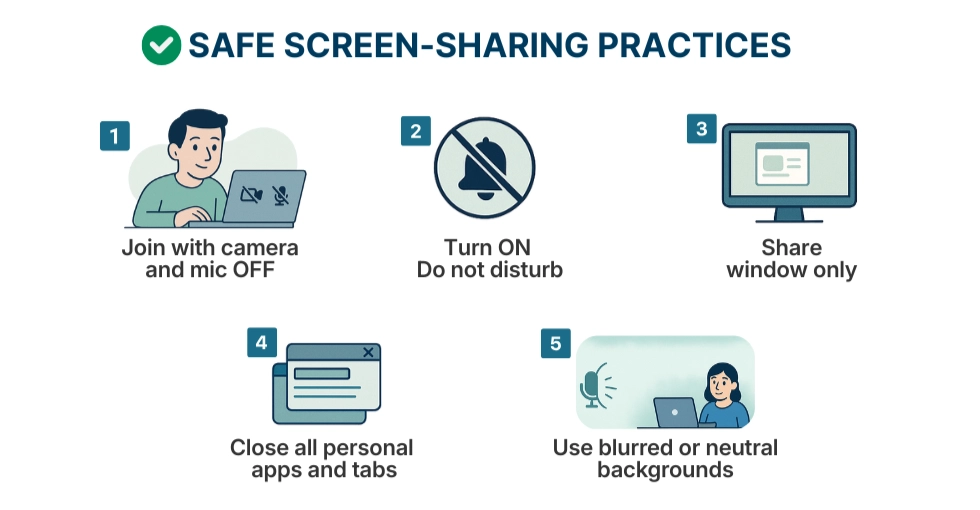

- Mitarbeiter können das Risiko erheblich reduzieren, indem sie: Nachrichten-Vorschauen deaktivieren, Nicht stören verwenden, nur Fenster freigeben, Bildschirme sperren, persönliche Tabs/Apps schließen und Berechtigungen in geteilten Räumen und KI-Tools überprüfen.

- Für Organisationen ist der sicherste langfristige Ansatz, eine ordnungsgemäße Mitarbeiterschulung bereitzustellen (laden Sie die Checkliste als PDF herunter enthalten in diesem Artikel) und nur nicht-invasive Überwachungstools wie WorkTime zu verwenden - nur Produktivitätsmetriken, ohne Screenshots, ohne Tastatureingaben, ohne Kameras und ohne Inhaltsverfolgung.

Remote-Arbeit, ein süßer Traum - bis der Datenschutz versagt

Remote-Arbeit, ja! Kein Pendeln, mehr persönliche Zeit, flexible Zeitpläne - der Traum jedes Mitarbeiters. Manager profitieren auch: Reduzierte Bürokosten und Zugang zu globalen Talentenpools. Und es ist wirklich toll - bis ein unerwarteter, lächerlicher, peinlicher oder sogar schädigender Moment plötzlich etwas Persönliches oder Vertrauliches offenlegt, einfach und brutal. Sie denken vielleicht: Es ist in Ordnung, ich bin vorsichtig. Das passiert mir nicht. Aber peinliche Situationen bei Remote-Arbeit passieren viel öfter, als die meisten Menschen realisieren. Und je länger Sie remote arbeiten, desto höher ist die Chance, dass Sie schließlich etwas Unangenehmes oder sogar Schädliches erleben - es sei denn, Sie schützen sich. Lesen Sie diesen Artikel bitte, um Ihren Datenschutz, Ihren Job und Ihr emotionales Wohlbefinden zu schützen.

An Manager und Mitarbeiter

Dieser Artikel richtet sich an Manager und Mitarbeiter. Er erklärt, wie man eine sichere Arbeitsumgebung in Remote- und Hybrid-Settings schafft. Er hilft auch, die Arbeitsumgebung gesund und produktiv zu halten. Und an alle Manager: Vertrauen Sie uns - viele gute Arbeitsbeziehungen sind aufgrund einer unglücklichen, lächerlichen und einfach peinlichen Situation zu Ende gegangen. Teilen Sie dieses Material gerne mit Ihrem Team als Teil Ihrer Datenschulung.Der Artikel wurde erstellt von WorkTime , einer nicht-invasiven Mitarbeiterüberwachungssoftware, die seit 26+ Jahren Dienstleistungen anbietet.

Warum schafft Remote-Arbeit ernsthafte Datenschutzrisiken?

Remote-Arbeit führt zwei große Bedingungen ein, die Datenschutzfehler viel wahrscheinlicher machen als bei Büroarbeit:1. Die Grenzen zwischen persönlichem und beruflichem Leben verschwimmen

Die Realität ist: Je länger ein Mitarbeiter remote oder in einem Hybrid-Setup arbeitet, desto verschwommener werden diese Grenzen - und desto einfacher ist es, dass der Datenschutz bei Remote-Arbeit bricht. Zum Beispiel beginnen Mitarbeiter oft, Firmenlaptops in einer entspannten Heimumgebung zu verwenden - und wechseln allmählich zu persönlichen Aufgaben über:- Surfen für persönliche Bedürfnisse,

- Installieren persönlicher Messenger,

- Stellen persönlicher Fragen über Firmen-Tools,

- Speichern privater Dateien auf Arbeitsgeräten,

- Mischen persönlicher und beruflicher Accounts.

- gebrochenes Vertrauen,

- zerstörte Arbeitsbeziehungen,

- reputationaler Schaden für das Unternehmen,

- oder sogar verlorene Kunden.

2. Remote-Arbeit hängt von Tools ab, die Datenschutzrisiken verstärken

Wenn Mitarbeiter nicht am selben Ort sind, müssen Sie müssen auf folgendes setzen:- Kommunikationsplattformen,

- geteilte Arbeitsräume,

- Cloud-Speicher,

- Messaging-Apps,

- Zusammenarbeits-Tools.

Die Top 4 Datenschutzschwachstellen in Remote- & Hybrid-Arbeit

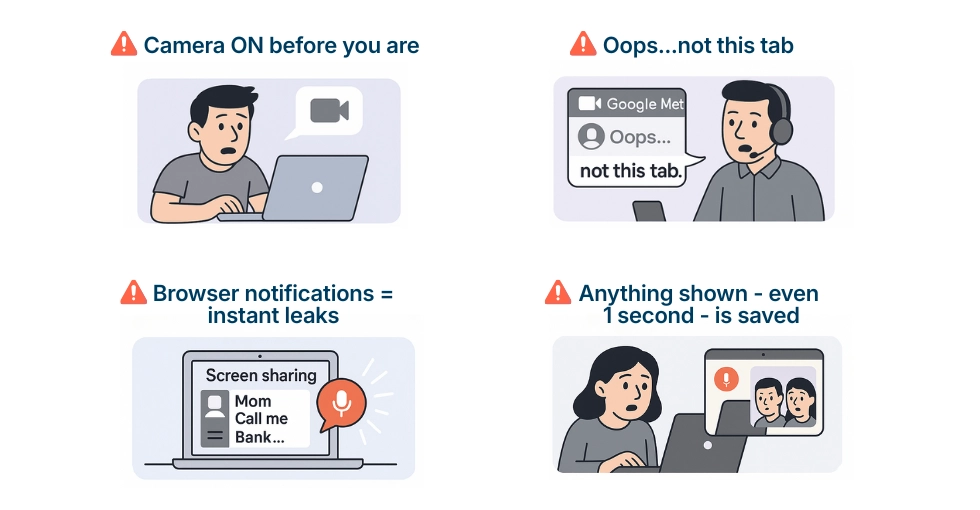

Der Wechsel zu Home-Offices hat auch neue Datenschutzherausforderungen am digitalen Arbeitsplatz geschaffen. Viele Datenschutzfehler bei Remote-Arbeit werden durch einfache Datenschutzrisiken bei Home-Office verursacht: Benachrichtigungslecks, unabsichtliche Datenexposition, fehlerhaft konfigurierte Cloud-Laufwerke und Fehler bei Bildschirmfreigabe. Diese Datenschutzverletzungen am Arbeitsplatz passieren oft leise und schaffen interne Datenlecks, die sowohl persönliche als auch vertrauliche Geschäfts informationen betreffen. Hier sind die vier wichtigsten Datenschutzschwachstellen in Remote- und Hybrid-Arbeit. Dies ist eine hochstufige Übersicht; eine detailliertere Erklärung wird im nächsten Abschnitt dieses Artikels bereitgestellt („Remote-Arbeitstools, die vorsichtig verwendet werden sollten“).1. Computerbildschirme: Die Nr. 1 Ursache für Datenschutzfehler bei Remote-Arbeit

Wenn Mitarbeiter von zu Hause aus arbeiten, verschwimmt die Grenze zwischen persönlichem und beruflichem Leben. Firmencomputer und Arbeits-Tools werden allmählich zu gemischt genutzten Geräten, die sowohl für Arbeit als auch für private Aktivitäten verwendet werden. Infolgedessen können Mitarbeiter persönliche Informationen, private Nachrichten, Finanzdetails oder unzusammenhängende Browser-Tabs auf ihren Arbeitsbildschirmen offen haben. Das kann leicht zu unabsichtlicher Exposition privater oder vertraulicher Geschäfts informationen während der Bildschirmfreigabe führen - besonders mit Kunden, externen Partnern oder anderen Teammitgliedern. In einer traditionellen Büroumgebung erinnern sich Mitarbeiter natürlich daran, dass private Aktivitäten auf Firmengeräten nicht akzeptabel sind; zu Hause verblasst dieses Bewusstsein. Und es bedarf kaum der Erwähnung, dass viele Mitarbeiter einfach vergessen, ihre Bildschirme bei Remote-Arbeit zu sperren, was das Expositionsrisiko weiter erhöht.Das Mischen persönlicher Nutzung mit Arbeitsgeräten - und das Offenlassen der Bildschirme - setzt schnell private und vertrauliche Daten dem Risiko aus.

2. Video und Sound: Versteckte Datenschutzrisiken

Jedes Tool, das Video- oder Sprachkommunikation beinhaltet, kann unbeabsichtigt Dinge offenlegen, die privat bleiben sollten. Hintergrundgespräche, Familienmitglieder, sensible Dokumente auf dem Schreibtisch oder sogar der emotionale Zustand des Mitarbeiters können von der Kamera oder dem Mikrofon erfasst werden. Ein beiläufiger Kommentar, ein offenes Dokument hinter jemandes Schulter oder ein Kind, das ins Bild kommt, kann sofort persönliche oder geschäftssensible Informationen offenlegen.Video- und Sound-Konferenzen können leicht private oder Geschäfts informationen offenlegen. Zu Hause ist es viel einfacher, in Nicht-Arbeitsgespräche zu geraten, ohne zu realisieren, dass andere sie hören können.Verschiedene Tools führen zu verschiedenen Datenschutzrisiken. Zoom-Datenschutzrisiken und Teams-Datenschutzrisiken treten oft bei Bildschirmfreigabe auf, während Google Meet-Datenschutzrisiken häufig durch unerwartete Video-Aktivierung oder verpasste Stummschalt-Anzeigen verursacht werden. Slack-Datenschutzrisiken und Datenschutzprobleme bei Chat-Apps kommen normalerweise von Benachrichtigungs-Pop-ups. Discord-Datenschutzrisiken sind besonders schwerwiegend, da die Plattform Mikrofone automatisch aktivieren kann, was sie für jede professionelle Umgebung unsicher macht. Zusammen schaffen diese Datenschutzprobleme in geteilten Arbeitsräumen ein komplexes Risikolandscape, das Manager aktiv kontrollieren müssen.

3. Geteilte Tools und Speicherplätze: Interne Datenlecks & Exposuresrisiken

Remote-Arbeit hängt stark von geteilten Umgebungen ab: Cloud-Laufwerken, geteilten Ordnern, Projektarbeitsräumen, KI-Tools, Team-Chat-Kanälen und Zusammenarbeitsplattformen. Wenn diese Räume fehlerhaft konfiguriert sind - oder wenn Mitarbeiter die falsche Datei hochladen, den falschen Ordner wechseln oder in den falschen Chat antworten - werden persönliche oder vertrauliche Geschäfts informationen leicht offengelegt.Unabsichtliches Teilen ist eine der häufigsten Ursachen für interne Datenlecks.

4. Versteckte invasive Datensammlung: Auslöser für Datenschutzverletzungen am Arbeitsplatz

Bestimmte Tools sammeln leise mehr Daten, als Mitarbeiter realisieren. Browser-Erweiterungen, loggende VPNs, alte Utilities und Hintergrund-Überwachungs-Apps können Aktivitäten aufzeichnen, Seiten scannen oder Metadaten erfassen, die nie geteilt werden sollten. Diese stillen Sammler sind besonders riskant in Remote-Umgebungen, wo Arbeitgeber und Mitarbeiter Tools installieren, ohne Sicherheitsaufsicht.Versteckte invasive Datensammlung kann den Datenschutz der Mitarbeiter schädigen, den Ruf des Unternehmens untergraben und das allgemeine Wohlbefinden negativ beeinflussen.

Remote-Arbeitstools, die Datenschutzrisiken schaffen

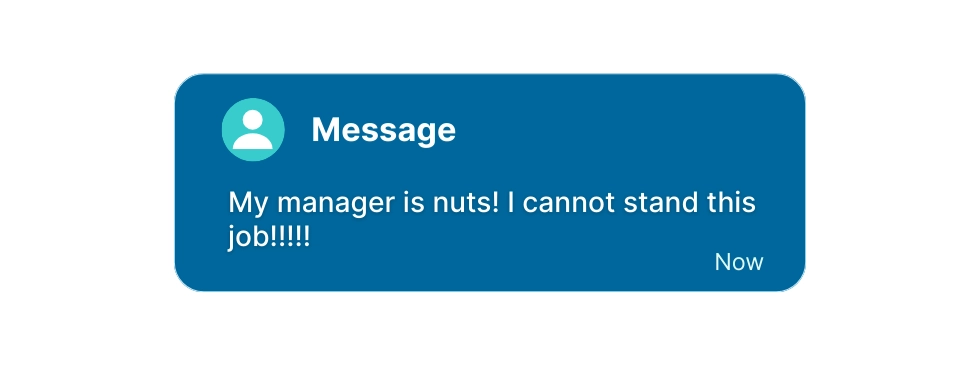

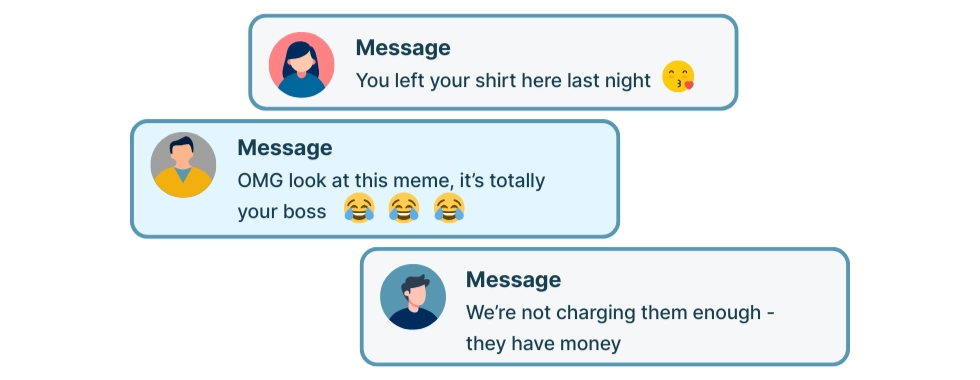

Messenger & Chat-Apps: Benachrichtigungslecks und Datenschutzrisiken von Chat-Apps

1.1. Pop-up-Benachrichtigungen: Datenschutzrisiken bei Bildschirmfreigabe

Mitarbeiter, die remote arbeiten, können persönliche Messenger auf ihren Arbeitsgeräten installieren oder ihre Arbeitsaccounts für private Gespräche verwenden. Die Konsequenzen können peinlich und sogar ernst sein. Standardmäßig zeigen fast alle Messenger (Teams, Slack, WhatsApp, Viber, iMessage, Facebook Messenger, Signal, Telegram) den Namen des Absenders und einen Teil der Nachricht in einer Pop-up-Benachrichtigung an. Infolgedessen kann sehr private Information leaken - was zu reputationalem Schaden im Team, peinlichen Situationen während Kundentreffen und in einigen Fällen sogar zum Jobverlust führt.Bei allen großen Messengern ist das Kern-Datenschutzrisiko dasselbe: Standardmäßig zeigen sie den Namen des Absenders und einen Teil der Nachricht in Pop-up-Benachrichtigungen auf jedem großen System an.Bei allen großen Messengern ist das Kern-Datenschutzrisiko dasselbe: Standardmäßig zeigen sie den Namen des Absenders und einen Teil der Nachricht in Pop-up-Benachrichtigungen auf jedem großen System an. Datenschutzrisiken bei Bildschirmfreigabe steigen, wenn Mitarbeiter persönliche und berufliche Aktivitäten auf demselben Gerät mischen. Während der Bildschirmfreigabe kann eine unerwartete Benachrichtigung sofort private Gespräche oder sensible Geschäftsdetails offenlegen.

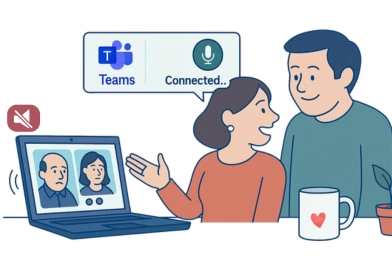

1.2. Auto-Join & Auto-Accept: Unabsichtliche Audio-Exposition (Fehler bei Video-Meetings)

Viele Zusammenarbeits-Tools und Messenger bieten Auto-Join- oder Auto-Accept-Optionen für Anrufe und Meetings an. Wenn diese Funktionen aktiviert sind, kann die App Sie sofort zu einem Anruf verbinden - ohne Klingelton abzuspielen oder eine klare Warnung anzuzeigen. Wenn Ihr Mikrofon nicht stummgeschaltet ist, können Sie anfangen, Hintergrundgespräche, Haushaltsgeräusche oder private Diskussionen zu senden, ohne zu realisieren, dass Sie in einem Meeting sind. Kombiniert mit OS-Ebene-Stummschalt-Verwirrung (abgedeckt im nächsten Abschnitt zu Betriebssystem-bezogenen Fallen), macht dieses Auto-Connect-Verhalten unabsichtliche Audio-Exposition in Remote- und Hybrid-Umgebungen noch wahrscheinlicher.

Echter Fall:

Einige Konferenz-Apps joinen Meetings automatisch, wenn der Benutzer auf Benachrichtigungs-Banner klickt. Ein Mitarbeiter hatte seine Lautsprecher von der vorherigen Nacht stummgeschaltet. Sie tippten versehentlich auf eine Zoom-Benachrichtigung auf ihrem Trackpad, joinen den Anruf ohne es zu realisieren. Das Mikrofon war an, und Kollegen konnten hören, wie sie mit ihrem Partner in der Küche sprachen.

2. Betriebssysteme: OS-Ebene-Fallen & Datenschutzrisiken bei Home-Office

Manchmal nehmen Mitarbeiter an, dass das Deaktivieren von „Sound“ auf ihrem Computer auch das Mikrofon deaktiviert. In Wirklichkeit sind das zwei separate Steuerungen. Das Stummschalten des System-Audios (das Lautsprecher-Symbol oder ein durchgestrichenes Horn-Symbol) stoppt nur, dass Sie andere hören - es stummschalten Ihr Mikrofon nicht.Stumme Lautsprecher + live Mikrofon = eine versteckte OS-Ebene-Datenschutzfalle! Das Stummschalten des System-Audios stummschalten nicht Ihr Mikrofon!Infolgedessen können Mitarbeiter glauben, dass sie offline, nicht verfügbar oder nicht im Anruf sind, während ihr Mikrofon weiterhin Audio im Hintergrund überträgt. Dieses Problem tritt in Windows, macOS und mobilen Geräten auf.

Dieses Problem tritt in Windows, macOS und mobilen Geräten auf.In Tools wie Teams, Zoom, Google Meet, Slack Huddles oder anderen Messengern kann der Mitarbeiter die eingehende Anrufbenachrichtigung verpassen, aber immer noch Haushaltsgespräche, private Diskussionen oder vertrauliche Informationen senden.

- Unabsichtlich gesendete Beschwerden: Benutzer stummschalten den Lautsprecher, denken, sie sind „aus“, aber ihr Mikrofon bleibt live und andere hören private Kommentare.

- Verpasster Anruf, aber aktives Mikrofon: Benutzer verpassen den Klingelton aufgrund stummgeschalteter Lautsprecher, aber die App öffnet immer noch einen Audio-Kanal.

- Bluetooth-Stummschalt-Verwirrung: Headset-Stummschalt wechselt Lautsprecherausgabe, aber nicht das Mikrofon.

- System-Stummschalt-Taste versehentlich gedrückt: Laptop-Stummschalt-Tasten stummschalten Lautsprecher, aber nicht das Mikrofon.

- Stiller Modus auf Mobilgerät: Android/iOS-Stiller Modus stummschalten nur Benachrichtigungen, nicht Mikrofon-Eingang während Anrufen.

Echter Fall mit Teams:

der „verpasste Anruf“, der nicht verpasst wurde Ein Mitarbeiter stummschalte die Laptop-Lautsprecher während eines Meetings, in dem Glauben, das mache ihn nicht verfügbar. Als ein Kollege versuchte, sie über Teams anzurufen, war der Klingelton stumm - aber die App öffnete immer noch den Audio-Kanal. Der Mitarbeiter realisierte nicht, dass er verbunden war, und führte ein privates Gespräch zu Hause fort. Andere im Anruf hörten alles, bis jemand unterbrach. Der Mitarbeiter hatte den Lautsprecher stummschalten, nicht das Mikrofon, und schuf eine unabsichtliche Datenschutzverletzung.

Echter Fall mit Zoom:

laut Beschwerden Während eines stressigen Arbeitstages drückte ein Mitarbeiter die Hardware-Stummschalt-Taste auf seinem Windows-Laptop. Sie glaubten, sie seien in einem Zoom-Meeting stummgeschaltet und konnten die Teilnehmer nicht hören. Frustriert murmelten sie einen Kommentar über einen Kollegen - ahnungslos, dass ihr Mikrofon immer noch live war. Jeder im Meeting hörte es. Das OS hatte nur die Ausgabe stummschalten, nicht die Eingabe, und Zoom übertrug weiterhin Audio.

Echter Fall mit Bluetooth-Headset:

Ein Remote-Arbeiter mit einem Bluetooth-Headset drückte die Stummschalt-Taste auf dem Gerät, in dem Glauben, das stummschalte das Mikrofon. In Wirklichkeit stummschalte das Headset nur den Lautsprecher, und das Mikrofon blieb aktiv. Der Mitarbeiter nahm einen Telefonanruf mit einem Familienmitglied an, während er immer noch mit Discord verbunden war. Das gesamte Team im Sprachkanal hörte das Gespräch unbeabsichtigt.

Echter Fall mit einem Mobiltelefon

Stiller Modus auf Mobil schaltet das Mikrofon nicht stumm. Ein Hybrid-Teammitglied jointe eine Google Meet-Session von seinem Telefon aus, während er pendelte. Sie setzten das Telefon in den Stillen Modus, in dem Glauben, das verhindere, dass andere sie hören. Allerdings deaktiviert der Stiller Modus Benachrichtigungen - nicht das Mikrofon. Ihr Hintergrundgespräch mit einem Kollegen im Auto wurde an das gesamte Meeting gesendet, bis jemand sie bat, in der App stummzuschalten.

Echter Fall mit halb geschlossenem Laptop-Deckel

Ein Mitarbeiter schloss seinen Laptop zur Hälfte, nachdem er die Lautsprecher stummgeschaltet hatte, und ging weg. Einige Laptops deaktivieren den Audio-Eingang nicht, bis der Deckel vollständig geschlossen ist. Ihr Mikrofon blieb in einem noch laufenden Anruf aktiv und erfasste private Hintergrunddiskussionen zwischen Haushaltsmitgliedern.

- die Mikrofon-Stummschalt-Taste in der App verwenden,

- den OS-Mikrofon-Indikator überprüfen,

- Audio vor dem Joinen eines Anrufs testen.

3. Gaming- & Community-Sprachplattformen: Die gefährlichsten Datenschutzrisiken am Arbeitsplatz

Discord ist grundsätzlich unsicher für Remote- oder Hybrid-Arbeit. Es wurde als Gaming- und Community-Chat-Plattform gebaut, nicht als Business-Tool. Sprachkanäle aktivieren das Mikrofon automatisch, sobald jemand joinet, was bedeutet, dass private Gespräche, Familien-Hintergrundgeräusche oder vertrauliche Geschäftsdetails sofort übertragen werden können - oft ohne dass der Mitarbeiter es realisiert. Zugriffssteuerungen sind schwach, und es ist einfach für die falschen Personen (einschließlich ehemaliger Mitarbeiter oder Gäste), unbemerkt in Kanälen zu bleiben. Discord fehlt auch essenzielle Enterprise-Schutzmaßnahmen wie SOC 2, HIPAA, ordnungsgemäße DSGVO-Behandlung, strenge Rollenerlaubnisse und sichere Auditing. Persönliche und berufliche Identitäten mischen sich im selben Account, Benachrichtigungen zeigen Nachrichten-Vorschauen, und geteilte Server umfassen oft unzusammenhängende Individuen. Insgesamt machen diese Faktoren Discord zu einem der datenschutzgefährlichsten und ungeeignetsten Tools für jede professionelle Umgebung.

4. Jede App mit Kameras, Video oder Live-Modi (Zoom, Teams, Google Meet): Wichtige Datenschutzrisiken bei Videoanrufen

Kamera-basierte Plattformen können Video automatisch aktivieren. Das schafft ein hohes Risiko, unbeabsichtigt private Teile des Heimlebens eines Mitarbeiters zu erfassen. Diese Apps können auch Aufzeichnungen oder Screenshots speichern, die später leaken können. Zusätzlich beinhalten sie alle Bildschirmfreigabe-Funktionen, was es Mitarbeitern sehr einfach macht, versehentlich das falsche Fenster, einen privaten Tab oder persönlichen Inhalt während einer Live-Session zu teilen.Kamera-basierte Plattformen schaffen ein hohes Risiko, Aspekte des privaten Lebens eines Mitarbeiters unbeabsichtigt zu erfassen. Auch Bildschirmfreigabe-Funktionen machen es Mitarbeitern sehr einfach, versehentlich das falsche Fenster zu teilen.

Zoom ist eine der am weitesten genutzten Video-Apps - und einer der einfachsten Orte für Datenschutzfehler.

Echter Fall mit Zoom:

Ein kanadischer Abgeordneter, der nackt vor der Kamera erschien, wurde zu einem globalen Beispiel dafür, wie unzuverlässig Video-Datenschutz ist - sogar für öffentliche Beamte. Ähnliche Vorfälle sind Lehrern, Anwälten, Ärzten und Profis in fast jedem Bereich passiert. Konsequenzen: Reputationaler Schaden, Verlust von Vertrauen, ungewollte Weiterverbreitung von Screenshots oder Aufzeichnungen (oft virale Videos), unabsichtliche Exposition privater Dateien, Nachrichten oder Anwendungen während Bildschirmfreigabe.

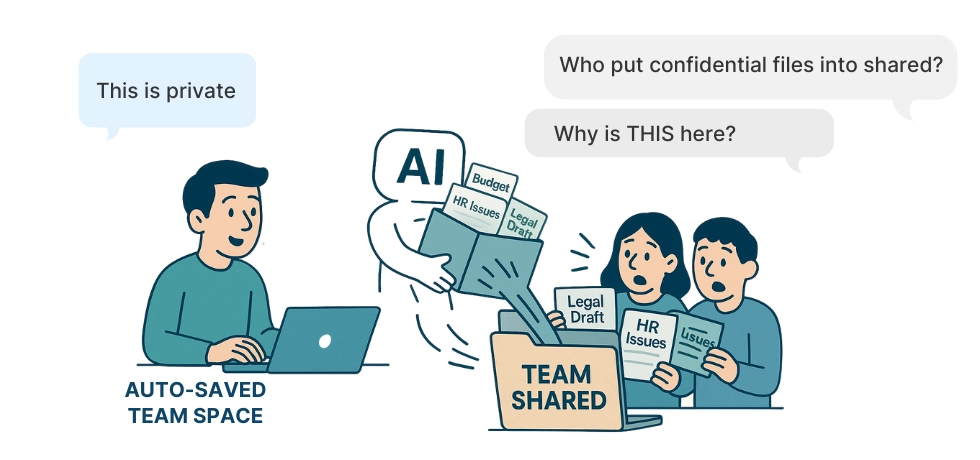

5. KI-Tools: KI-Datenschutzrisiken am Arbeitsplatz & KI-Datenleckage (ChatGPT, Copilot, Notion AI)

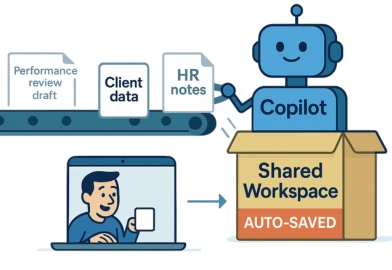

Geteilte Accounts und geteilte Arbeitsräume bedeuten, dass jeder Mitarbeiter sehen kann, was andere geschrieben haben. In KI-Tools wie ChatGPT, Copilot, Claude oder Notion AI können Prompts und Ausgaben automatisch in einem gemeinsamen Arbeitsraum landen, wenn Berechtigungen fehlerhaft konfiguriert sind. Informationen können oft kopiert, exportiert oder weitergeleitet werden, ohne Spuren zu hinterlassen. Mitarbeitergespräche werden für das gesamte Team sichtbar. Persönliche Notizen oder Entwürfe landen in geteilten Firmenräumen. Fehlerhaft konfigurierte Arbeitsräume führen zu unabsichtlicher Exposition sensibler Geschäftsdaten. KI-Datenschutz am Arbeitsplatz kann versagen, wenn Prompts und Dokumente automatisch in geteilte Team-Räume gespeichert werden.

Fehlerhaft konfigurierte Arbeitsräume führen zu unabsichtlicher Exposition sensibler Geschäftsdaten. KI-Datenschutzprobleme am Arbeitsplatz entstehen oft, wenn Mitarbeiter geteilte KI-Accounts oder fehlerhaft konfigurierte Arbeitsräume verwenden.

1. ChatGPT

Echter Fall 1:

Ein Mitarbeiter testete ChatGPT mit einem Kundenvertrag und speicherte das Gespräch versehentlich im geteilten Arbeitsraum des Unternehmens - das gesamte Rechts team sah plötzlich das vertrauliche Dokument.

Echter Fall 2:

Ein Support-Agent verwendete einen geteilten ChatGPT-Account, um ein Problem zu troubleshooten, und entdeckte private medizinische Details, die ein anderer Agent zuvor eingegeben hatte - eine klare Datenschutzverletzung.

2. Copilot

Echter Fall:

Ein Designer verwendete Copilot, um einen persönlichen Leistungsüberprüfungs-Entwurf umzuschreiben, und realisierte nicht, dass die Prompt-Historie für alle im geteilten Microsoft 365-Umfeld sichtbar war. Der Manager sah es vor der geplanten Überprüfung.

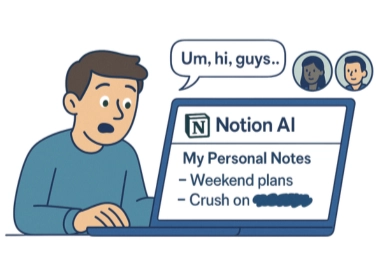

3. Notion AI

Echter Fall:

Ein Praktikant schrieb persönliche Notizen in Notion AI, in dem Glauben, es sei eine private Seite; die Seite synchronisierte automatisch in die geteilte Wissensbasis des Teams. Die ganze Abteilung sah den Eintrag.

4. Claude

Echter Fall:

Ein Entwickler paste proprietären Code in Claude zur Analyse, aber der Arbeitsraum war für „Team-Zugang“ konfiguriert - die gesamte Engineering-Gruppe konnte nun den Snippet öffnen und exportieren.

6. Invasive Mitarbeiterüberwachungstools: Screenshot-Überwachungsrisiken & Mitarbeiterdatenschutzrisiken

Einige Überwachungstools werden selbst zu einem Datenschutzrisiko, weil sie auf hoch invasiven Methoden basieren. Laut öffentlich verfügbaren Produktbeschreibungen und unabhängigen Bewertungen werden Lösungen wie CleverControl, Spyrix und Kickidler häufig als unterstützend für Funktionen wie Webcam-Erfassung, versteckte Screenshots, Tastatureingabe-Logging, Echtzeit-Bildschirm-Streaming, kontinuierliche Bildschirmaufzeichnung und Clipboard-Überwachung beschrieben. In einigen Bewertungen wird Spyrix auch für den Betrieb im Stealth-Modus notiert, was das Risiko erhöht, die private Umgebung eines Mitarbeiters oder Familienmitglieder ohne klares Bewusstsein zu erfassen. Produkte, die als „Sicherheit“ oder „DLP“ vermarktet werden, wie StaffCop, SearchInform und WebWatcher, werden in Nutzerfeedback und Branchenanalysen auch als sammelnd umfangreiche Daten berichtet, einschließlich vollständiger Bildschirmaufzeichnungen, Tastatureingaben, Anwendungsaktivität und, in bestimmten Konfigurationen, Webcam-Bildern. Einige Rezensenten klassifizieren WebWatcher als „Spyware-Grade“ aufgrund der Breite der Daten, die es loggen kann. Da diese Tools leise im Hintergrund laufen können, betrachten Experten sie oft als unter den datenschutzsensibelsten Lösungen auf dem Markt. Andere Überwachungsplattformen wie TimeDoctor, Hubstaff, ActivTrak und Teramind werden in öffentlichen Bewertungen häufig als „schwere Tracking“-Tools beschrieben, die auf periodische Screenshots, Bildschirmaktivitätsanalyse, GPS-Tracking und detaillierte Session-Metriken setzen. Während sie für Produktivitätsaufsicht gedacht sind, werden screenshot-basierte Methoden von vielen Experten als invasiv in Umgebungen gesehen, in denen persönliche Informationen, private Nachrichten oder sensible Geschäftsinhalte auf den Bildschirmen der Mitarbeiter erscheinen können. Insgesamt kann invasive Überwachung Vertrauen erodieren, Stress erhöhen, mit Compliance-Anforderungen wie DSGVO , HIPAA , GLBA , oder CCPA kollidieren und die Konsequenzen jeglicher Datenverletzung verstärken. Wenn detaillierter Inhalt erfasst wird - absichtlich oder unabsichtlich - kann er tief persönliche und vertrauliche Informationen offenlegen, weit über das hinaus, was für Arbeitsplatzüberwachung notwendig oder angemessen ist.

Das größte Problem ist, dass Unternehmen oft nicht realisieren, wie viel persönliche und sensible Daten invasive Überwachungstools sammeln - und sobald diese Daten existieren, können sie geleakt, zugegriffen oder missbraucht werden, auf Weisen, die niemand je beabsichtigt hat

Echter Fall:

Ein Mitarbeiter erhielt eine private Nachricht von ihrem Freund, der sagte, er suche einen anderen Job. Die Nachricht poppte als Desktop-Benachrichtigung auf, genau in dem Moment, als die Überwachungssoftware ihren geplanten Screenshot machte. Der Screenshot ging automatisch ans Management. Innerhalb von Stunden wurde der Freund konfrontiert und gekündigt - nicht wegen seiner Leistung, sondern weil ein Überwachungstool ein persönliches, unzusammenhängendes Gespräch erfasst hat, das er nie teilen wollte. Ein einzelner Screenshot zerstörte Vertrauen, Datenschutz und letztendlich seine Beschäftigung.

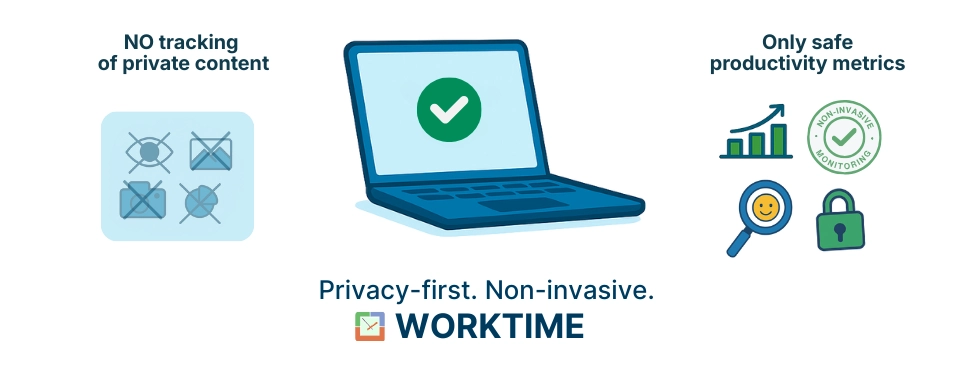

WorkTime bietet einen grundlegend anderen Ansatz zur Mitarbeiterüberwachung. Statt Bildschirme aufzuzeichnen, Kameras zu erfassen, Tastatureingaben zu loggen oder privaten Inhalt zu tracken, konzentriert sich WorkTime ausschließlich auf sichere Produktivitätsmetriken: aktive und idle Zeit, Anwendungs- und Website-Nutzung, Logins, Logouts und allgemeine Workflow-Muster.WorkTime hält das persönliche Leben vollständig aus der Überwachung heraus. Keine Kameras, keine Screenshots, keine Video-Aufzeichnung, kein Chat- oder E-Mail-Scan und keine Inhaltsverfolgung jeglicher Art. Das eliminiert die Bedrohung, private Nachrichten, vertrauliche Dokumente, medizinische oder finanzielle Informationen oder sensible Home-Office-Umgebungen offenzulegen. Gleichzeitig bietet WorkTime Unternehmen zuverlässige, compliant Produktivitätsinsights, die für den Betrieb notwendig sind, Anwesenheit verbessern und echte Workflow-Probleme erkennen - alles auf respektvolle, nicht-intrusive Weise, die Vertrauen aufbaut.

| Funktion/Tool | WorkTime | Konkurrent 1 | Konkurrent 2 | Konkurrent 3 |

|---|---|---|---|---|

|

Nicht-invasiv (KEINE Screenshots/Tastatureingaben) |

|

|

|

|

|

HIPAA-sicherer Modus |

|

|

|

|

|

DSGVO-sicherer Modus |

|

|

|

|

|

70+ transparente & detaillierte Leistungsberichte |

|

|

|

|

|

25+ Jahre Erfahrung |

|

|

|

|

7. Andere Beispiele für Risiken der versteckten Datensammlung

- Home IoT-Geräte (smarte Lautsprecher, Kameras, TVs)

- Geteilte Haushaltsgeräte, die von mehreren Personen genutzt werden

- Cloud-Dienste und automatische Foto-/Video-Sync

- Veraltete VPNs, die Benutzeraktivität loggen

- Fitness-Tracker, Schlafmonitore und Firmen-Wellness-Programme

- Messenger, die Chat-Backups erstellen (WhatsApp, Telegram)

- Browser-Erweiterungen und Add-ons

Statistiken hinter Remote-Arbeitskatastrophen

Fast 40 % der Remote-Arbeiter haben versehentlich etwas auf dem Bildschirm geteilt, das sie nicht wollten. Quelle: ResumeBuilder Survey (2022), Forbes-Berichterstattung.

47 % der Mitarbeiter haben eine private Nachricht während eines Arbeitsmeetings poppen sehen. Quelle: Superhuman Email Distraction Survey, 2023.

Jeder Vierte der Mitarbeiter (25 %) berichtet von mindestens einem peinlichen Moment in einem Video-Anruf. Quelle: Cisco Hybrid Work Report, 2022.

58 % der Unternehmen erlebten unabsichtliche Datenexposition, verursacht durch fehlerhaft konfigurierte Cloud- oder geteilte Arbeitsraum-Einstellungen. Quelle: IBM Security X-Force Report, 2023.

Branchenanalysen zeigen, dass über 60 % der Mitarbeiterüberwachungstools Screenshot-Erfassung beinhalten und mehr als 20 % Webcam-bezogene Funktionen. Quelle: Branchenvergleichsberichte (z.B. PCMag, TechRadar, Forbes Advisor), aggregiert.

72 % der smarten Home-Geräte sammeln Daten, die nicht zu ihrer Kernfunktion gehören. Quelle: University of Chicago & Northeastern University IoT Privacy Study, 2022.

Datenlecks stiegen um 270 % während des Wechsels zu Remote- und Hybrid-Arbeit. Quelle: Tessian Human Layer Security Report, 2023.

Abschließende Gedanken: Die Datenschutzrisiken, die Manager oft übersehen

Selbst wenn Unternehmen die sichtbarsten Risiken angehen - Bildschirmfreigabe, Nachrichtenbenachrichtigungen, Kameras, geteilte Arbeitsräume und invasive Überwachung - bleiben mehrere tiefere Bedrohungen bestehen. Remote-Arbeit schafft rechtliche und Compliance-Exposition (DSGVO, HIPAA, GLBA), Cross-Device-Benachrichtigungslecks über Apple-, Google- und Microsoft-Ökosysteme, unabsichtliches Dateiteilen in Cloud-Laufwerken, Shadow IT aus ungenehmigten Apps und Browser-Erweiterungen und KI-Tools, die Prompts leise in geteilte Team-Räume speichern. Diese Fehler schädigen Kundentrust, stören Deals und schaffen langfristige emotionale Konsequenzen für Mitarbeiter, die öffentliche oder interne Peinlichkeiten erleben. Hochprofilierte Vorfälle in Regierung, Bildung, Recht, Finanzen und Tech zeigen, wie schnell Datenschutz bei Remote-Arbeit zusammenbrechen kann - sogar für geschulte Profis. Den Schutz Ihres Teams zu beginnen, fängt mit Bewusstsein, konsistenter Schulung, nicht-invasiver Überwachung und einer sauberen, gut regierten digitalen Umgebung an, in der Mitarbeiter selbstbewusst und sicher arbeiten können.Checkliste herunterladen: Schützen Sie Ihr Team vor Datenschutzrisiken bei Remote-Arbeit

Für Organisationen, die nach praktischen Schritten suchen, bieten die folgenden Checklisten klare Anleitungen, wie man Datenschutz in Remote-Arbeit schützt. Diese Best Practices für Datenschutz bei Remote-Arbeit helfen, Fehler bei Bildschirmfreigabe zu verhindern, Benachrichtigungslecks zu reduzieren und den Datenschutz im Remote-Team zu verbessern. Sie fungieren auch als Datenschutz-Checkliste für Remote-Arbeit, die Manager während Onboarding und interner Schulung verwenden können:Manager-Checkliste herunterladen

Administrator-Checkliste herunterladen

Mitarbeiter-Checkliste herunterladen Einige der in diesen Checklisten abgedeckten Punkte umfassen:1. Durchsetzen firmenweiter Nicht stören (DND)-Regeln für Meetings

Stellen Sie sicher, dass alle Mitarbeiter während Anrufen automatisch „Nicht stören“ aktiviert haben, um Benachrichtigungs-Pop-ups mit privaten oder sensiblen Inhalten zu verhindern.2. Deaktivieren Sie Nachrichten-Vorschauen auf allen Unternehmensgeräten

Konfigurieren Sie Desktops und mobile Geräte so, dass der Vorschautext von Nachrichten standardmäßig in Teams, Slack, WhatsApp, Telegram, iMessage, Facebook Messenger, und anderen verborgen wird.3. Fordern Sie separate Work- vs. Private-Browserprofile

Dies isoliert Cookies, Passwörter, Autofill, Cloud-Synchronisation, Browser-Erweiterungen und verhindert versehentliches Teilen persönlicher Tabs oder Konten.4. Verboten: Die Nutzung persönlicher Konten und Apps auf Arbeitsgeräten

Keine persönlichen Messenger, Social Media, Cloud-Laufwerke oder Streaming-Apps auf Arbeitslaptops. Dies verhindert versehentliche Exposition des Privatlebens und vertraulicher Unternehmensdaten.5. Standardisieren Sie sichere Bildschirmfreigabe-Praktiken

Vorschreiben Sie „Fenster-nur-Freigabe“, deaktivieren Sie „gesamten Bildschirm freigeben“ standardmäßig und geben Sie Anleitungen zum Schließen persönlicher Apps und Tabs vor Meetings.6. Implementieren Sie strenge Zugriffssteuerung für geteilte Arbeitsbereiche

Überprüfen Sie Berechtigungen für Cloud-Speicher, KI-Tools, geteilte Ordner und Unternehmensarbeitsbereiche. Keine geteilten Konten; durchsetzen Sie rollenbasierte Zugriffe.7. Legen Sie klare Regeln für die Nutzung von KI-Tools (ChatGPT, Copilot, Claude, Notion AI)

Stellen Sie sicher, dass Mitarbeiter wissen: Keine sensiblen Daten, keine persönlichen Daten, keine proprietären Dokumente, es sei denn in einem richtig konfigurierten privaten Arbeitsbereich.8. Überprüfen Sie Unternehmens-Tools auf versteckte Datensammlung

Überprüfen Sie VPN-Logging-Richtlinien, Erweiterungsberechtigungen, alte Hilfsprogramme, Smart-Home-Geräte und andere Hintergrundsammler, die Mitarbeiterdaten still speichern oder übertragen können.9. Schulen Sie Mitarbeiter zu häufigen Datenschutzrisiken im Remote-Arbeitsumfeld

Insbesondere: Nachrichtenbenachrichtigungen, Kameras, die zu früh aktiviert werden, falsche Bildschirmfreigabe, Cloud-Fehlkonfigurationen und Sichtbarkeit geteilter Inhalte.10. Verbot von nicht-geschäftsbezogenen Voice/Chat-Plattformen (Discord, Mumble, TeamSpeak, Steam Chat)

Diese Tools können Mikrofone automatisch aktivieren, private Gespräche offenlegen und fehlen enterprise-grade Datenschutzkontrollen.11. Ersetzen Sie invasive Überwachungstools durch datenschutzsichere Alternativen

Vermeiden Sie Tools, die Bildschirme, Tastatureingaben, Webcams, Chat-Inhalte, Social Media oder Zwischenablage-Daten erfassen. Wählen Sie nicht-invasive Überwachung (z. B., WorkTime), die nur Produktivitätsmetriken verfolgt.12. Erstellen Sie einen minimalen Satz genehmigter, sicherer Tools für Remote-Arbeit

Standardisieren Sie Videokonferenzen, Messaging, Cloud-Speicher und KI-Tools. Reduzieren Sie Tool-Verstreuung - weniger Apps bedeuten weniger Datenschutzfehlerquellen.FAQ: Datenschutzfehler in der Remote-Arbeit

Nachfolgend finden Sie Antworten auf die häufigsten Datenschutzfragen in der Remote-Arbeit. Diese FAQs decken häufige Datenschutzfehler in der Remote-Arbeit ab, Sicherheitsfragen zur Remote-Arbeit und praktische Datenschutztipps für Remote-Teams, die Mitarbeitern helfen, versehentliche Datenschutzverletzungen zu vermeiden.1. Was sind die häufigsten Datenschutzfehler in der Remote-Arbeit?

Die häufigsten Fehler umfassen:- Benachrichtigungs-Pop-ups, die private Nachrichten offenlegen,

- Teilen des falschen Bildschirms oder Browser-Tabs,

- Mikrofone, die automatisch aktiviert werden,

- KI-Tools, die Prompts in geteilte Arbeitsbereiche speichern,

- fehlkonfigurierte Cloud-Ordner,

- invasive Überwachungstools, die private Informationen erfassen,

- Browser-Erweiterungen, die Daten im Hintergrund sammeln.

2. Warum verursachen Nachrichtenbenachrichtigungen so viele Datenschutzrisiken?

Weil die meisten Messenger den Namen des Absenders und eine Vorschau der Nachricht auf dem Desktop anzeigen - sogar während der Bildschirmfreigabe. Das bedeutet, dass persönliche Gespräche, Familienangelegenheiten, Finanzdetails oder sensible Geschäftsinformationen innerhalb von Sekunden vor Kunden, Kollegen oder Vorgesetzten erscheinen können.3. Wie können Mitarbeiter Bildschirmfreigabe-Unfälle verhindern?

Der sicherste Ansatz ist:- die Nutzung von Fenster-nur-Freigabe,

- Schließen aller persönlichen Tabs und Apps vor der Präsentation,

- Aktivieren von Nicht stören oder Deaktivieren von Nachrichten-Vorschauen,

- Verwendung eines separaten Browserprofils für die Arbeit,

- Vermeiden von „gesamten Bildschirm freigeben“, es sei denn absolut notwendig.

4. Sind KI-Tools wie ChatGPT, Copilot und Notion AI sicher für Remote-Arbeit?

Sie sind sicher nur bei richtiger Konfiguration. Viele Datenschutzfehler passieren, weil Prompts und Dokumente automatisch in geteilte Arbeitsbereiche gespeichert werden, wodurch sie für das gesamte Team sichtbar werden. Mitarbeiter müssen geteilte Konten vermeiden, Arbeitsbereichsberechtigungen überprüfen und sensible Informationen aus KI-Tools heraushalten, es sei denn, die Umgebung ist privat und richtig eingeschränkt.5. Warum ist Discord unsicher für professionelle Umgebungen?

Discord wurde für Gaming und Communities gebaut, nicht für Geschäftsdatenschutz. Sprachkanäle können Mikrofone aktivieren, sobald ein Mitarbeiter beitritt, und Hintergrundgespräche, Familienlärm oder vertrauliche Geschäftsbesprechungen aufnehmen. Zugriffssteuerungen sind schwach, persönliche und berufliche Identitäten vermischen sich, und Benachrichtigungen zeigen Nachrichten-Vorschauen. Diese Faktoren machen Discord ungeeignet für Remote- oder Hybrid-Arbeit.6. Was ist das größte Datenschutzrisiko in Video- und Audio-Tools?

Zwei Dinge:- automatisch aktivierte Video oder Mikrofon, die Heimumgebungen oder Gespräche offenlegen können, bevor die Person bereit ist;

- versehentliches Teilen privater Tabs oder Benachrichtigungen während Präsentationen.

7. Wie können Manager ihre Teams vor Datenschutzfehlern in der Remote-Arbeit schützen?

Manager sollten:- unternehmensweit „Nicht stören“ während Meetings durchsetzen,

- Nachrichten-Vorschauen auf Arbeitsgeräten deaktivieren,

- separate persönliche und berufliche Browserprofile verlangen,

- sichere Bildschirmfreigabe-Praktiken standardisieren,

- Berechtigungen in geteilten Arbeitsbereichen überprüfen,

- invasive Überwachungstools vermeiden,

- Mitarbeiter zu häufigen Datenschutzrisiken schulen.

Manager-Checkliste herunterladen

Administrator-Checkliste herunterladen

Mitarbeiter-Checkliste herunterladen8. Was sind versteckte Datensammler in der Remote-Arbeit?

Versteckte Datensammler umfassen:- Smart-Home-Geräte (Lautsprecher, Kameras, TVs),

- veraltete VPNs, die Aktivitäten protokollieren,

- Cloud-Autosynchronisation für Fotos und Dateien,

- familiengeteilte Computer,

- Fitness-Tracker und Wellness-Apps,

- Browser-Erweiterungen,

- Messaging-Apps, die Backups erstellen.

9. Was ist nicht-invasive Mitarbeiterüberwachung?

Nicht-invasive Überwachung konzentriert sich nur auf sichere Produktivitätsmetriken:- aktive/leerlaufende Zeit,

- Anwendung und Website-Nutzung,

- Anmeldungen/Abmeldungen,

- Arbeitsablaufmuster.